Guerra cibernetica

Camion canadesi, hackerato il sito di finanziamento GiveSendGo: può partire il doxxing contro i donatori

La scorsa domenica è stato colpito con un attacco hacker il sito di crowdfunding GiveSendGo, che stava raccogliendo e distribuendo donazioni da tutto il mondo a favore dei camionisti in protesta ad Ottawa.

Come noto, i camionisti avevano iniziato a raccogliere fondi in crowdfunding su GoFundMe, una piattaforma più conosciuta. Ad un certo punto GoFundMe aveva bloccato la campagna e congelato i fondi, dicendo che le donazioni sarebbero state ridirette verso altri enti caritatevoli, non è dato di capire se di scelta della società o degli autori della campagna.

Gli organizzatori della protesta erano quindi ripiegati su GiveSendGo, un sito di crowdfunding di matrice cristiana. In breve tempo la campagna aveva racimolato l’equivalente dei fondi bloccato da GoFundMe, circa 8, 6 milioni di dollari.

La privacy violata può aprire alla pratica del doxxing, ossia lo sputtanamento online di singole persone di modo da creare problemi nella loro vita reale, a livello professionale e relazionale

Il governo canadese aveva ordinato a GiveSendGo di congelare i fondi destinati al Convoy of Freedom, ma la società aveva risposto dicendo che non il governo di Ottawa non aveva alcuna giurisdizione su GiveSendGo, società americana.

Know this! Canada has absolutely ZERO jurisdiction over how we manage our funds here at GiveSendGo. All funds for EVERY campaign on GiveSendGo flow directly to the recipients of those campaigns, not least of which is The Freedom Convoy campaign.

— GiveSendGo (@GiveSendGo) February 11, 2022

Quindi, ecco che casualmente capito questo attacco cibernetico, che espone la lista di tutti i donatori. La privacy violata può aprire alla pratica del doxxing, ossia lo sputtanamento online di singole persone di modo da creare problemi nella loro vita reale, a livello professionale e relazionale.

Si è trattato di un attacco in grande stile: gli hacker hanno postato un video tratto dal film Disney Frozen (con allusione al conto congelato) con a scorrere un intero manifesto contro la protesta dei camion. Lo stesso sito Givesendgo era stato ridiretto verso un’altro indirizzo, GiveSendGone, che celebrava il KO informatico del crowdfunding cristiano.

Here’s part of the video hackers have now posted on the @GiveSendGo website #cdnpoli #onpoli #Ottawa https://t.co/FCo6wKafnM pic.twitter.com/jYCdVAzdQl

— Travis Dhanraj (@Travisdhanraj) February 14, 2022

È piuttosto raro, per non dire incredibile, lo zelo conformista dei presunti hacker, che invece che prendere le parti della protesta come suggerirebbe l’idea del pirata anarchico, si schierano con il potere costituito, divenendo pasdaran del regime di Trudeau junior.

«Il governo canadese vi ha informato che i soldi che voi stronzi avete raccolto per finanziare un’insurrezione sono stati congelati» minaccia il manifesto dei presunti hacker

«Il governo canadese vi ha informato che i soldi che voi stronzi avete raccolto per finanziare un’insurrezione sono stati congelati» minaccia il manifesto dei presunti hacker.

«La banca TD ha congelato diversi conti» dicono i pirati, gioendo delle giuste azioni di ritorsione di un grande ente bancario nazionale: le banche e gli hacker sono da sempre grandi amici.

«Avete contribuito a finanziare l’insurrezione del 6 gennaio negli Stati Uniti». Un riferimento al fallito golpe trumpiano non poteva mancare. No.

«Avete aiutato a finanziare un’insurrezione a Ottawa». Il linguaggio tende a somigliare a quello di certi consiglieri comunali della capitale, che hanno parlato proprio di «insurrezione» e «terrorismo».

«In effetti, vi impegnate a finanziare qualsiasi cosa che tenga acceso il fuoco furioso della disinformazione fino a bruciare le democrazie collettive del mondo». Eccerto, ora gli hacker difendono le democrazie collettive mondiali, qualunque cosa questa espressione voglia dire.

«A nome delle persone sane di tutto il mondo che desiderano continuare a vivere in una democrazia, ora vi sto dicendo che GIVESENDGO stesso è congelato».

Il manifesto attacca quindi il «convoglio di camion per protestare contro i requisiti dei vaccini», suggerendo che i leader delle proteste sono «noti estremisti che hanno pubblicamente dichiarato di voler rovesciare il governo» e «hanno tenuto una città in ostaggio per settimane mentre terrorizzavano la pacifica cittadini che ci abitano». Pirati pro quiete pubblica.

Insomma, democratici hacker vaccinisti pro-governativi. Quindi hacker OGM. Anzi, hacker mRNA. Non una grinza.

Infine, ecco qualcosa di mai visto prima d’ora, una tirata di «complottismo hacker».

«Ora sono in corso o pianificati convogli di camion in tutto il mondo», continua il testo sulle immagini di Frozen.

«Qualcuno ha davvero pensato a quanto sia pericoloso, soprattutto in questi tempi? I governi e le forze dell’ordine devono considerare la possibilità che alcune di queste persone non siano semplicemente dei normali camionisti e siano stufe di mascherine e vaccini».

«La possibilità che un movimento di convogli come questo possa essere una copertura per un tipo di attacco di cavalli di Troia in cui estremisti e gruppi di milizie possano arrivare in gran numero con le armi, grandi convogli di camion che si spostano nelle capitali sembrerà normale dato il tema della queste proteste mondiali».

Insomma, un colpo di Stato mondiale di gente armata che si sposta in camion, come in un Mad Max qualsiasi. Una prospettiva tremenda quanto concreta. Per fortuna, sventata dagli hacker che hanno sistemato un sito di crowdfunding esponendo i dati personali dei suoi utenti, che magari hanno donato 5 dollari neanche potendo permetterselo, perché a causa degli obblighi vaccinali hanno perso il lavoro.

Domanda: un hacker che sta dalla parte dello Stato, come si può chiamare? Hacker di Stato?

Domanda: un hacker che sta dalla parte dello Stato, come si può chiamare? Hacker di Stato?

Non so a voi, ma a noi tutta questa storia ricorda un momento stranissimo del 2013, quando quello che si pensava il partito informatico per eccellenza, il M5S, entrò in Parlamento. Ad un mese dalle elezioni, alcuni deputati grillini furo oggetto di un attacco cibernetico. Furono trafugate le email alcuni deputati, tra cui vi erano, nel caso di una onorevole del partito di Grillo, alcune foto molto intime. Un fantomatico gruppo chiamato «Hacker del PD» rivendicò il ciberattacco. Secondo la trasmissione TV Le Iene, il gruppo era invece interno al M5S. L’interessata smentì.

Come sempre, nel caso della guerra cibernetica, è impossibile capire chi davvero sia l’attaccante.

Nel frattempo, per non saper né leggere né scrivere, il governo Trudeau sta pensando di perseguire anche chi scambia criptovalute: una forma di finanziamento della protesta impossibile da fermare.

Guerra cibernetica

Il governo USA voleva una backdoor per Telegram

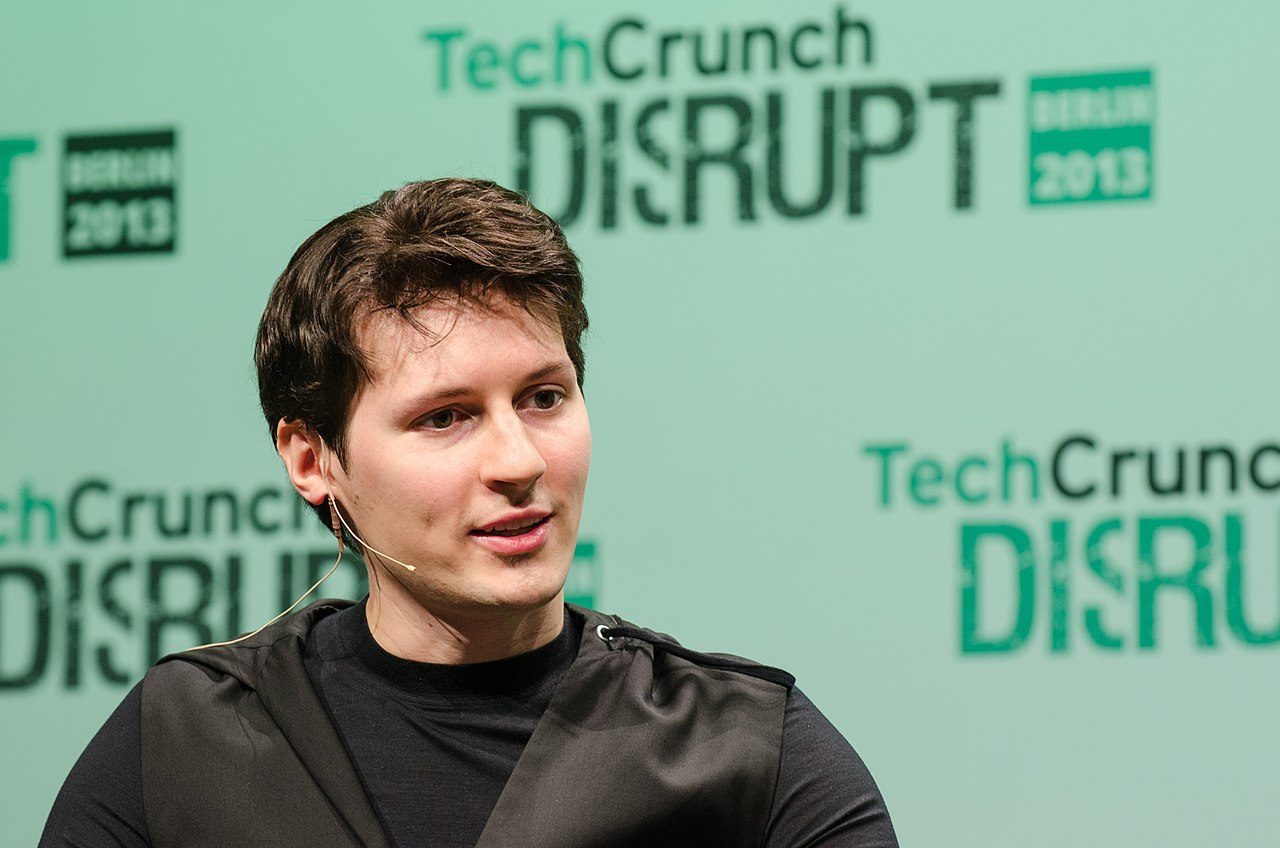

Il governo degli Stati Uniti voleva una backdoor su Telegram per poter potenzialmente spiare i suoi utenti, ha detto il fondatore della piattaforma di social media Pavel Durov in una rara intervista concessa a Dubai al giornalista americano Tucker Carlson.

Nella densa conversazione Durov ha raccontato che l’attenzione dell’FBI è stata una delle ragioni ha abbandonato l’idea di portare la società a San Francisco, nel cuore della Silicon Valley, aggiungendo anche l’esperienza di essere assalito da tre criminali in strada appena sceso dagli uffici di Twitter dove aveva incontrato il CEO Jack Dorsey.

Nato a San Pietroburgo, Durov aveva fondato VK, la risposta russa a Facebook, insieme al fratello matematico Nikolaj. I due hanno passato alcuni anni dell’infanzia in Italia, a Torino, dove già davano prova della loro prodezza: il Nikolaj si esibì pure alla TV nazionale – immaginiamo il programma di Mike Bongiorno – come bambino prodigio che sa risolvere un’equazione di terzo grado.

Dopo traversie con il governo russo, che voleva i dati degli utenti ucraini, i fratelli hanno venduto le loro quote e riparato all’estero, dove hanno successivamente sviluppato il servizio di messaggistica social Telegram, che si descrive come uno degli strumenti di comunicazione più sicuri e protetti.

Ep. 94 The social media app Telegram has over 900 million users around the world. Its founder Pavel Durov sat down with us at his offices in Dubai for his first on-camera interview in almost a decade. pic.twitter.com/NEb3KzWOg8

— Tucker Carlson (@TuckerCarlson) April 16, 2024

Sostieni Renovatio 21

Nell’intervista il Durov spiega che l’occhio vigile dell’FBI rendeva difficile la sua permanenza in America, ha detto, con tanto di visite nel suo appartamento dove faceva colazione e apparizioni in aeroporto appena sbarcava.

«Abbiamo ricevuto troppa attenzione da parte dell’FBI, delle agenzie di sicurezza, ovunque siamo arrivati», ha detto Durov a Carlson, descrivendo l’esperienza come «allarmante».

Secondo Durov, uno dei suoi dipendenti più importanti una volta gli disse che era stato avvicinato dal governo degli Stati Uniti. «C’è stato un tentativo segreto di assumere il mio ingegnere alle mie spalle da parte degli agenti della sicurezza informatica», ha detto l’uomo d’affari.

«Stavano cercando di convincerlo a utilizzare alcuni strumenti open source che avrebbe poi integrato nel codice di Telegram che, a mio avviso, sarebbero serviti da backdoor», ha detto Durov, confermando di credere al racconto del dipendente. «Non c’è motivo per cui il mio ingegnere inventi tali storie».

Durov ha continuato dicendo che anche lui ha «sperimentato personalmente pressioni simili» in America, dove le forze dell’ordine lo hanno avvicinato in più occasioni.

Il giovane imprenditore russo non concedeva un’intervista da dieci anni. Ha spiegato di perseguire, più che la ricchezza o il lusso, la libertà personale ed imprenditoriale, e ha raccontato di essere concentrato totalmente sul suo prodotto e sulla sua azienda, di cui è il solo proprietario e capo. Durov dice di aver rifiutato il danaro dei venture capitalist per mantenere la sua totale autonomia.

Interessante il racconto di quando, ospite dell’allora CEO Dorsey, che tutta Twitter poteva essere mantenuta con venti dipendenti invece che le centinaia che vi lavoravano senza sapere nemmeno bene cosa facessero. Il Dorsey rispose che se cominciasse a licenziare le persone il titolo di Twitter alla borsa Wall Street sarebbe caduto.

Come noto, anni dopo, Elon Musk si è comprato Twitter portandola via dal mercato azionario, e di lì a poco avrebbe licenziato l’80% della forza lavoro. Il servizio offerto dalla piattaforma, ora chiamata X, sembra migliorato: bassa latenza, alta definizione per i video, etc.

Aiuta Renovatio 21

Durov ha raccontato di ignorare la maggior parte delle ingiunzioni che arrivano agli uffici di Telegram da vari enti e governi, compreso il Congresso USA che aveva mandato, dopo i fati del 6 gennaio 2021, due distinte lettere: il Congresso democratico diceva di consegnare tutti i dati dei partecipanti della protesta, altrimenti Telegram sarebbe stata in violazione della Costituzione USA; una lettera del Congresso repubblicano diceva invece che se avrebbe consegnato quei dati sarebbe stato in violazione della Costituzione USA.

Il capo di Telegram sostiene, tuttavia, che la principale pressione arriva da Apple e Google, che possono bloccare del tutto le applicazioni sui telefonini di tutto il mondo.

Come riportato da Renovatio 21, tre settimane fa il tribunale nazionale spagnolo ha ordinato ai fornitori di servizi Internet di sospendere Telegram, in attesa di un’indagine sulle accuse di violazione del copyright. Qualche mese fa il segretario del Consiglio di sicurezza e difesa nazionale dell’Ucraina aveva dichiarato che Telegram è un servizio «pericoloso». L’app, insieme a TikTok è stata vietata per «terrorismo» in Somalia. Telegram è completamento bloccato in Cina e parzialmente in Iran.

Al tempo della pandemia la Germania aveva apertamente valutato la possibilità di chiudere Telegram, unico social che – di origine russa con server negli Emirati – pareva non censurare le opinioni degli utenti come invece facevano tutte le altre piattaforme. Nel 2022, il governo tedesco ha accusato Telegram di fornire una piattaforma per negazionisti del COVID-19 e «radicali di destra» e ha persino minacciato di bloccare l’app se la società dietro di essa non avesse collaborato con Berlino e fermato la diffusione dell’incitamento all’odio e dell’estremismo. Nel 2023 la Germania ha messo in galera un uomo per aver sostenuto la Russia su Telegram.

In Italia la questione Telegram era stata posta, su altre basi, all’inizio del lockdown 2020: gli editori italiani lamentarono che esistevano sull’app alcuni canali dove si potevano scaricare gratuitamente giornali e riviste – praticamente, un angolo di pirateria diffusa. La Federazione Italiana Editori Giornali (FIEG) chiese all’Autorità per le Garanzie nelle Comunicazioni (AGCOM) di «un provvedimento esemplare e urgente di sospensione di Telegram, sulla base di un’analisi dell’incremento della diffusione illecita di testate giornalistiche sulla piattaforma che, durante la pandemia, ha raggiunto livelli intollerabili per uno Stato di diritto».

Due settimane dopo, a fine aprile 2020, Telegram, con una mossa inedita, rispose ad una mail dei giudici italiani e disattivò i canali accusati. Come scrisse trionfalmente La Repubblica: «Il primo grande risultato nella lotta alla contraffazione dell’editoria arriva nella notte da Dubai alla casella di posta elettronica della procura di Bari: “Hello, thank you for your email”, esordiscono brevemente i manager della piattaforma di messaggistica, prima di dare l’annuncio: “Abbiamo appena bloccato tutti i canali che ci avete indicato, all the best”, firmato: “Telegram Dmca”».

Iscriviti alla Newslettera di Renovatio 21

Immagine di TechCrunch via Wikimedia pubblicata su licenza Creative Commons Attribution 2.0 Generic

Guerra cibernetica

Un’altra nave portacontainer «ha perso potenza» vicino al ponte di Nuova York?

«Avevano 3 rimorchiatori di scorta, ma ne sono serviti altri 3 per tenerla sotto controllo. Hanno ripreso il potere e sono stati portati all’ancora vicino al ponte di Verrazano», ha detto a Konrad il capitano del rimorchiatore. Il Konrad ha affermato che la nave è registrata a Malta ed è di proprietà e gestita da un’importante compagnia di navigazione francese.BREAKING: A NY tugboat captain has reported to @gCaptain “container ship APL QINGDAO lost power while transiting New York harbor. They had 3 escort tugs but 3 more were needed to bring her under control. They regained power & were brought to anchor near the verrazano bridge” pic.twitter.com/Z2IP04xmLs

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

The ship is registered in Malta and is owned and operated by the large French shipping company @cmacgm pic.twitter.com/susotOdB2i

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

Il Konrad tuttavia sostiene di non avere ancora certezza dell’accaduto: «stiamo ancora aspettando conferma sull’accaduto». La notizia ha comunque trovato spazio nei notiziari della TV americani. Secondo la CBS la nave avrebbe perso la propulsione ma non l’energia. Aggiungendo validità al rapporto di Konrad, i dati di tracciamento AIS della nave mostrano che ha gettato l’ancora improvvisamente nella tarda notte di venerdì, appena prima del ponte sospeso. Da domenica mattina lo stato di navigazione della nave è «ancorato», riporta Zerohedge. L’incidente avviene quasi due settimane dopo che una nave portacontainer ha perso potenza e ha fatto crollare il ponte Francis Scott Key lungo 1,6 miglia a Baltimora, nel Maryland, paralizzando il porto di Baltimora. Alcuni hanno parlato del disastro come il possibile effetto di un attacco cibernetico. Altri di una sorta di «evento cigno nero» in grado di traumatizzare i mercati, la politica e l’intera popolazione.NOTE: we are still waiting for confirmation on the incident

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

Iscriviti alla Newslettera di Renovatio 21

Guerra cibernetica

Gli USA vietano l’antivirus Kaspersky

Washington sta progettando di vietare alle imprese e agli individui statunitensi di utilizzare il software creato dalla società di sicurezza informatica russa Kaspersky Lab, ha riferito martedì la CNN, citando funzionari governativi anonimi che hanno familiarità con la questione. La mossa è considerata “senza precedenti”, poiché misure di questo tipo non hanno mai preso di mira aziende private e cittadini. Lo riporta il sito governativo russo RT.

Il divieto globale è attualmente in fase di definizione e potrebbe essere imposto già questo mese, hanno riferito le fonti alla rete di notizie. Il nuovo regolamento utilizzerebbe «autorità relativamente nuove del Dipartimento del Commercio basate su ordini esecutivi» dei presidenti Joe Biden e Donald Trump per vietare a Kaspersky Lab di fornire determinati prodotti e servizi nel Paese, hanno aggiunto.

Secondo le fonti, l’ordine mira a mitigare i rischi presumibilmente posti dal software Kaspersky alle infrastrutture critiche degli Stati Uniti.

Sostieni Renovatio 21

Nell’ambito dei lavori preparatori per l’iniziativa, il Dipartimento del Commercio degli Stati Uniti ha preso una “determinazione iniziale” di vietare alcune transazioni tra la società di sicurezza informatica russa e i cittadini statunitensi, hanno aggiunto le fonti.

Non hanno tuttavia fornito dettagli sull’intera portata dell’ordine finale contro i prodotti Kaspersky, ma hanno affermato che si concentrerà sul software antivirus dell’azienda.

Nel 2022, la Federal Communications Commission ha inserito il fornitore di sicurezza Internet in un elenco di aziende ritenute una minaccia per la sicurezza nazionale degli Stati Uniti.

In seguito a tale sviluppo, Kaspersky ha affermato in un comunicato che la decisione è stata presa per «motivi politici» piuttosto che sulla base di «una valutazione completa dell’integrità dei prodotti e dei servizi di Kaspersky».

Nel 2017, le autorità di regolamentazione statunitensi hanno vietato l’uso del software Kaspersky da parte del governo federale. Allora, il Dipartimento per la Sicurezza Nazionale (DHS) ha citato i crescenti timori che l’azienda avesse legami con programmi di spionaggio sponsorizzati dallo stato come motivo principale del trasferimento.

Successivamente, la società ha intentato due azioni legali contro la decisione presa dall’amministrazione Trump, affermando che i divieti erano incostituzionali e che causavano danni ingiustificati a Kaspersky Lab, che nel 2020 ha fatturato circa 700 milioni di dollari dando lavoro a più di 4000 persone.

Nel 2018, il tribunale del Distretto di Columbia ha respinto entrambi i casi, confermando il divieto imposto da Washington.

Come riportato da Renovatio 21, lo scorso settembre Kaspersky aveva rivelato che il sistema operativo Linux esposto ad un malware per anni senza che nessuno se ne accorgesse.

I sospetti su Kaspersky – sistema che ha saputo sostituire interamente i concorrenti statunitensi Norton antivirus e McAfee – vengono lanciati da anni, con vari che ricordano che il fondatore Evgenij Kasperskij sarebbe stato uno studente dell’Istituto di Crittografia, Telecomunicazioni e Scienza informatica, un organismo storicamente sovvenzionato dal Ministero della Difesa e dal KGB.

Kasperskij ha affermato che alla sua azienda non è mai stato chiesto di manomettere il suo software per lo spionaggio e ha definito le accuse «paranoia da guerra fredda».

Aiuta Renovatio 21

Il Kasperskij è influente tra i politici e gli esperti di sicurezza, che spesse volte ha messo in guardia rispetto alla possibilità di una guerra informatica che prende di mira le infrastrutture critiche. È conosciuto per conferenze dove si sostiene l’idea un trattato internazionale sulla guerra informatica,che vieterebbe gli attacchi informatici sponsorizzati dal governo.

Dopo l’attacco Stuxnet – un’operazione israelo-americana per sabotare il programma nucleare iraniano trasformatasi in una vera «epidemia informatica», con il virus che fugge ed infatti i sistemi di mezzo mondo – il Kasperskij aveva affermato che Internet necessitava di maggiore regolamentazione e controllo. Un’idea era quella di rendere anonime alcune parti di Internet, mentre le aree più sicure richiedevano l’identificazione dell’utente.

Secondo quanto sostiene il fondatore del colosso di cybersecurity, l’anonimato avvantaggia soprattutto i criminali informatici e gli hacker. Ad esempio, dice, l’accesso alla rete di una centrale nucleare potrebbe richiedere un’identità verificata tramite un passaporto digitale.

«A mio parere il World Wide Web dovrebbe essere suddiviso in tre zone» sostiene. «Una “zona rossa” all’interno della quale si collocano le operazioni più importanti per le quali l’utilizzo di un Internet ID dovrebbe essere obbligatorio. Segue una “zona gialla” per cui si richiede un’autorizzazione inferiore: ad esempio la verifica della maggiore età nel caso di un negozio online che vende alcolici o altri articoli per adulti. Infine una “zona verde” dove non è previsto alcun tipo di autorizzazione, ad esempio su blog e social network, dove la chiave di tutto è la libertà di espressione».

Kasperskij è uno dei tanti «oligarchi» russi menzionati nel Countering America’s Adversaries Through Sanctions Act (CAATSA), un insieme di sanzioni contro Iran, Nord Corea e Federazione russa convertito in legge dal presidente Donald Trump nel 2017.[

Come riportato da Renovatio 21, la Federazione russa sta specularmente legiferando in modo da disaccoppiare sempre più nettamente il contesto informatico russo dall’uso del sistema operativo americano Windows, dirigendosi quindi verso Linux.

Iscriviti alla Newslettera di Renovatio 21

Immagine di Alexxsun via Wikimedia pubblicata su licenza Creative Commons Attribution-Share Alike 4.0 International.

-

Spirito2 settimane fa

Spirito2 settimane faPapa Francesco attacca i non vaccinati, vescovo svizzero reagisce

-

Pensiero6 giorni fa

Pensiero6 giorni faLa giovenca rossa dell’anticristo è arrivata a Gerusalemme

-

Controllo delle nascite2 settimane fa

Controllo delle nascite2 settimane faOMS e riduzione della popolazione, cadono le maschere

-

Civiltà2 settimane fa

Civiltà2 settimane faTutti contro lo spot con l’Eucarestia sostituita da una patatina. Ma il vero scandalo è il Concilio e la caduta della civiltà cristiana

-

Scuola1 settimana fa

Scuola1 settimana faDal ricatto del vaccino genico alla scuola digitalizzata: intervento di Elisabetta Frezza al convegno su Guareschi

-

Cervello4 giorni fa

Cervello4 giorni fa«La proteina spike è un’arma biologica contro il cervello». Il COVID come guerra alla mente umana, riprogrammata in «modalità zombie»

-

Salute7 giorni fa

Salute7 giorni faI malori della 15ª settimana 2024

-

Cina1 settimana fa

Cina1 settimana faVescovi e preti cattolici cinesi imprigionati e torturati, chiese e croci demolite con l’accordo sino-vaticano