Guerra cibernetica

Apple spinge su milioni di iPhone un «aggiornamento rapido» della sicurezza. Per proteggerci da cosa?

Nelle scorse ore ha rilasciato un aggiornamento di «sicurezza rapida» per iPhone, iPad e computer Mac.

Anche in Italia, gli utenti iPhone hanno ricevuto il messaggio di upgrade «rapido» del sistema, con un tipo di comunicazione senza precedenti per i messaggi di aggiornamento dell’azienda di Cupertino.

Secondo un avviso pubblicato lo scorso lunedì, Apple ha affermato che gli aggiornamenti di Rapid Security Response «forniranno importanti miglioramenti della sicurezza tra gli aggiornamenti software (…) Potrebbero anche essere utilizzati per mitigare alcuni problemi di sicurezza più rapidamente, come problemi che potrebbero essere stati sfruttati o segnalati come esistenti “in natura”».

L’aggiornamento spinto lunedì, tuttavia, non ha specificato quali falle di sicurezza di iOS o Mac sono state risolte.

Si tratterebbe di una nuova iniziativa con cui si diffonderebbero serie di patch di “sicurezza rapida” mirate alle vulnerabilità di sicurezza dei dispostivi Apple. In questa prima tornata il file di aggiornamento da scaricare era di circa 85 megabyte, con un riavvio del telefonino al termine del download. Alcuni utenti nel mondo si sono lamentati di non essere riusciti a completare la procedura.

Apple non ha fornito altri dettagli sull’aggiornamento.

Questa improvvisa richiesta di aggiornamento arriva nei tempi l’ascesa nuove forme di spyware, tra cui «Reign», un tipo di spyware scoperto di recente e prodotto dalla società israeliana QuaDream. Secondo ricercatori sentiti dalla rivista Forbes ed altre testate tale software è stato rilevato in connessione ad attacchi informatici effettuati tra il 2019 e il 2021.

Gli strumenti di hacking del telefono come Reign «non devono mai essere sottovalutati», ha detto a Forbes Jake Moore, consulente globale per la sicurezza informatica presso la società ESET Antivirus, in un recente articolo. «Il suo metodo di consegna silenzioso e sotto il radar gli consente di monitorare la stragrande maggioranza di un dispositivo e le persone prese di mira non avranno idea della sua presenza. Una volta implementato su un dispositivo, è estremamente difficile rimuovere Reign».

Gli israeliani si erano fatti conoscere anche tramite un’altra società, la NSO e il suo software di spionaggio totale dei telefonini Pegasus, che è venduto in tutto il mondo nonostante le grandi controversie, perfino dentro Israele (sarebbe stato utilizzato per spiare il clan Netanyahu).

La potenza di tali malware è tale che parrebbe bastare un solo SMS ricevuto per avere il telefono infettato dal programma, che spierà ogni vostra azione sul telefono e non: i trojan sono in grado di attivare il microfono anche quando il dispositivo è spento.

La NSO ed altre società di cybersecurity che producono tali software di spionaggio provengono dall’Unità 8200, una forza di élite interna all’esercito dello Stato Ebraico interamente dedicata alla guerra elettronica. Molti dei dipendenti di queste aziende provengono da lì.

Come riportato da Renovatio 21, sarebbero centinaia le ex spie israeliane con ruoli di primo piano nei colossi tech americani come Google, Facebook, Microsoft e Amazon.

Israele l’anno scorso ha rifiutato di vendere armi cibernetiche all’Ucraina o a Paesi che potevano rivendergliele, come i Baltici.

Come riportato da Renovatio 21, l’estate scorsa fu rilevato che il governo greco del primo ministro Kyriakos Mitsotakis cadde vittima di uno scandalo di iPhone hackerati, così da costituire la quarta crisi di governo di un Paese NATO (erano caduti i governi in Italia, Gran Bretagna, Estonia) nel giro di pochi giorni.

Cina

La Cina si prepara alla guerra dell’informazione creando un nuovo ramo della Difesa

Il presidente cinese Xi Jinping ha presentato la nuova bandiera unitaria alla Forza di supporto informativo dell’Esercito Popolare di Liberazione (EPL) il 19 aprile.

Xi ha affermato che l’istituzione della forza di supporto informativo è una decisione importante presa dal Comitato Centrale del Partito Comunista Cinese (PCC) e dalla Commissione Militare Centrale (CMC), alla luce della necessità generale della Cina di costruire un forte esercito.

Xi ha sottolineato che la Forza di supporto informativo è un nuovo ramo strategico dell’esercito e un pilastro chiave nel coordinamento della costruzione e dell’applicazione del sistema informativo di rete, svolgendo un ruolo cruciale nel promuovere lo sviluppo di alta qualità e la competitività dell’esercito cinese nella guerra moderna.

Sostieni Renovatio 21

Il presidente cinese ha ordinato alle forze armate di obbedire risolutamente al comando del Partito e di assicurarsi che rimanessero assolutamente leali, pure e affidabili.

«È necessario sostenere vigorosamente le operazioni, persistere nel dominio dell’informazione e nella vittoria congiunta, sbloccare i collegamenti informativi, integrare le risorse informative, rafforzare la protezione delle informazioni, integrarsi profondamente nel sistema operativo congiunto dell’intero esercito, implementare in modo accurato ed efficiente il supporto informativo e servire e sostenere le lotte militari in tutte le direzioni e in tutti i campi», ha affermato il presidente lo Xi.

«È necessario accelerare l’innovazione e lo sviluppo, aderire alla trazione fondamentale delle esigenze operative, rafforzare il coordinamento del sistema, promuovere la costruzione e la condivisione congiunta, rafforzare l’innovazione scientifica e tecnologica, costruire un sistema informativo di rete che soddisfi i requisiti della guerra moderna e abbia le caratteristiche del nostro esercito e promuovere l’accelerazione della capacità di combattimento del sistema con alta qualità».

Nell’annuncio ufficiale, l’EPL ha annunciato che ora ci sono «quattro servizi, vale a dire l’Esercito, la Marina, l’Aeronautica Militare e la Forza Missilistica, e quattro armi, tra cui la Forza Aerospaziale, la Forza Ciberspaziale, la Forza di Supporto alle Informazioni e la Forza Forza di supporto logistico congiunto».

«Istituire la Forza di supporto informativo attraverso la ristrutturazione è una decisione importante presa dal Comitato Centrale del PCC e dalla Commissione Militare Centrale» scrive il comunicato. «Ciò ha un significato profondo e di vasta portata per la modernizzazione della difesa nazionale e delle forze armate e per l’effettivo adempimento delle missioni e dei compiti dell’esercito popolare nella nuova era. La Forza di supporto informativo è un nuovissimo braccio strategico del PLA»

Secondo il sito dell’aviazione americana Air University, si tratta di una riforma significativa, e la più grande dal ciclo di riforme del 2015-2016 che istituì innanzitutto la Forza di supporto strategico. «È importante notare che l’EPL aderisce a un ordine di protocollo abbastanza rigido negli annunci formali, quindi sembra che le Forze Aerospaziali (ASF), che comanda le forze spaziali dell’EPL, sia ora la forza con maggiore anzianità».

«Le Forze Aerospaziali era in passato il Dipartimento aerospaziale della Forza di supporto strategico. Il prossimo in ordine sarebbe le Forze Ciberspazial, che in precedenza era il Dipartimento dei sistemi di rete».

La neonata Forza di supporto informativo «sembra essere la base per le comunicazioni dell’informazione, responsabile delle reti di comunicazione e della difesa della rete dell’EPL (…)che tutte queste forze saranno organizzazioni di grado vice leader del comando del teatro, che è solo un gradino sotto i quattro servizi e i cinque comandi di teatro».

Rafforzando ulteriormente l’importanza della nuova forza, il Ministero della Difesa Nazionale ha sottolineato: «Secondo la decisione della Commissione Militare Centrale, la nuova forza di supporto informativo sarà comandata direttamente dalla Commissione Militare Centrale».

Aiuta Renovatio 21

«I cinesi vedono il “dominio dell’informazione” come un dominio di guerra a sé stante; uguale ai domini fisici di Aria, Terra, Mare e Spazio» continua nella sua analisi il sito militare americano. «In effetti, l’EPL del PCC parla di condurre operazioni in questi domini fisici per supportare le operazioni nel dominio dell’informazione».

«In termini militari, il dominio dell’informazione sarebbe il dominio “supportato”, vale a dire, il fulcro degli sforzi. Questo è diverso dalla visione tipica degli Stati Uniti e dei nostri alleati nel mondo. Il fatto che Xi Jinping abbia partecipato personalmente alla cerimonia e abbia consegnato la nuova bandiera ufficiale delle Forze informative sottolinea quanto sia importante il dominio dell’informazione per lui, per il PCC e per il suo Esercito Popolare di Liberazione».

Non perdendo l’occasione di enfatizzare il ruolo guida del PCC, durante la cerimonia è stato inoltre osservato: «dobbiamo ascoltare risolutamente il comando del Partito, attuare pienamente i principi fondamentali e i sistemi di leadership assoluta del Partito sull’esercito, rafforzare globalmente la costruzione del Partito nell’esercito, rafforzare ideali e convinzioni, applicare rigorosamente la disciplina e le regole, promuovere buoni stili di lavoro e garantire l’assoluta lealtà, purezza e affidabilità dei militari».

Per quanto riguarda la leadership della nuova organizzazione. La cerimonia ha annunciato che il tenente generale Bi Yi sarà il nuovo comandante delle Forza informativa. Il tenente generale Bi era in precedenza il vice comandante delle SSF. Il Generale Li Wei è stato nominato Commissario Politico (PC), era stato il PC della Forza di Supporto Strategico dell’Esercito Popolare di Liberazione. Da notare che si vociferava che l’ex generale della Forza di supporto strategico Ju Qiansheng fosse indagato per corruzione ed era assente alla cerimonia della nuova Forza.

Iscriviti alla Newslettera di Renovatio 21

Immagine screenshot da YouTube; modificata

Guerra cibernetica

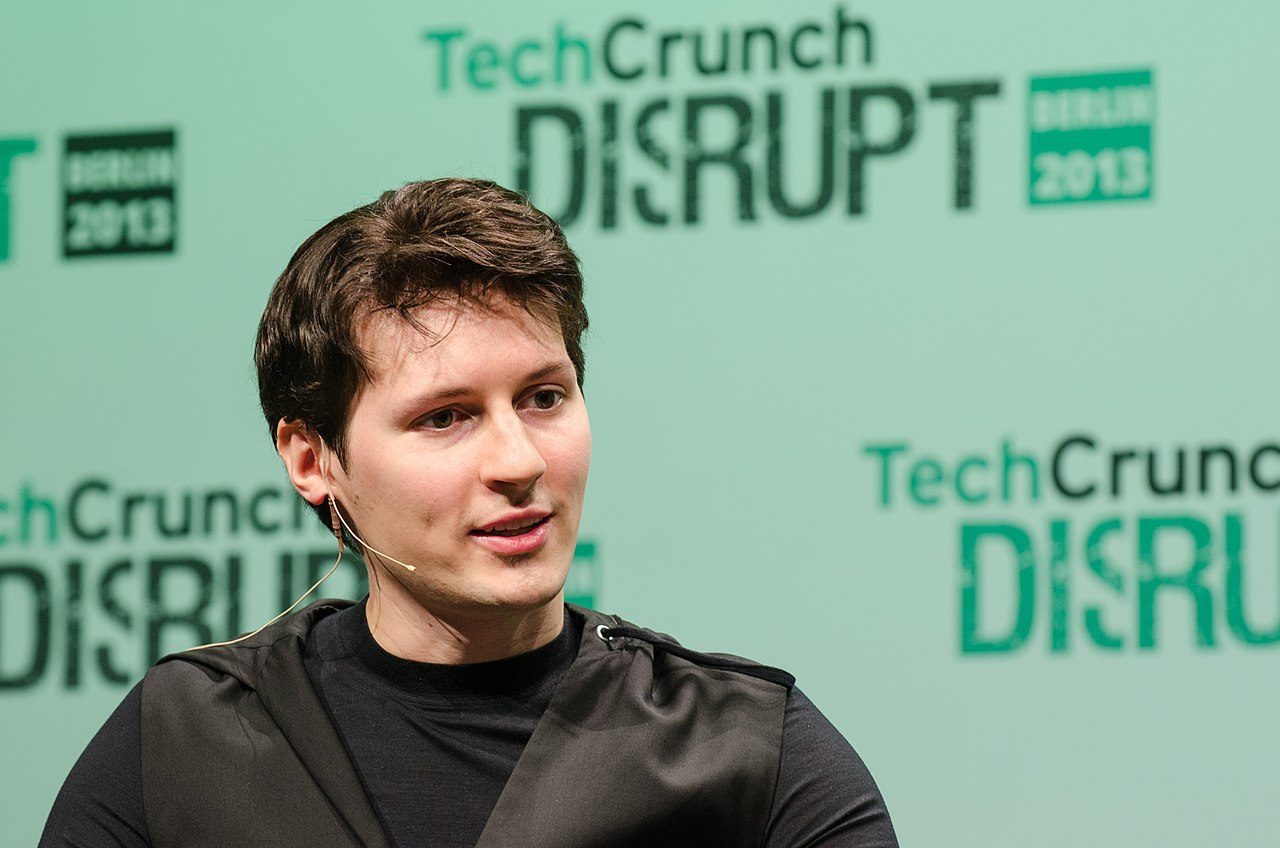

Il governo USA voleva una backdoor per Telegram

Ep. 94 The social media app Telegram has over 900 million users around the world. Its founder Pavel Durov sat down with us at his offices in Dubai for his first on-camera interview in almost a decade. pic.twitter.com/NEb3KzWOg8

— Tucker Carlson (@TuckerCarlson) April 16, 2024

Sostieni Renovatio 21

Aiuta Renovatio 21

Iscriviti alla Newslettera di Renovatio 21

Guerra cibernetica

Un’altra nave portacontainer «ha perso potenza» vicino al ponte di Nuova York?

Secondo quanto riferito, un’enorme nave portacontainer avrebbe perso energia nella baia superiore di Nuova York, poco prima del ponte Verrazzano-Narrows che collega i quartieri di Staten Island e Brooklyn. Lo riporta il sito Zerohedge.

Qualora la notizia fosse verificata, si tratterebbe di una replica pressoché esatta di quanto accaduto con il portacontainer Dali scontratosi con il ponte Key a Baltimora – un impatto che ha comportato la distruzione del ponte stesso, con immense implicazioni logistiche ed economiche per l’intera regione.

Secondo il capitano John Konrad, amministratore delegato di gCaptain, il capitano di un rimorchiatore di New York lo avrebbe informato che la nave portacontainer APL QINGDAO di 354 metri «ha perso potenza durante il transito nel porto di New York».

BREAKING: A NY tugboat captain has reported to @gCaptain “container ship APL QINGDAO lost power while transiting New York harbor. They had 3 escort tugs but 3 more were needed to bring her under control. They regained power & were brought to anchor near the verrazano bridge” pic.twitter.com/Z2IP04xmLs

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

«Avevano 3 rimorchiatori di scorta, ma ne sono serviti altri 3 per tenerla sotto controllo. Hanno ripreso il potere e sono stati portati all’ancora vicino al ponte di Verrazano», ha detto a Konrad il capitano del rimorchiatore.

Il Konrad ha affermato che la nave è registrata a Malta ed è di proprietà e gestita da un’importante compagnia di navigazione francese.

The ship is registered in Malta and is owned and operated by the large French shipping company @cmacgm pic.twitter.com/susotOdB2i

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

NOTE: we are still waiting for confirmation on the incident

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

Il Konrad tuttavia sostiene di non avere ancora certezza dell’accaduto: «stiamo ancora aspettando conferma sull’accaduto».

La notizia ha comunque trovato spazio nei notiziari della TV americani. Secondo la CBS la nave avrebbe perso la propulsione ma non l’energia.

Aggiungendo validità al rapporto di Konrad, i dati di tracciamento AIS della nave mostrano che ha gettato l’ancora improvvisamente nella tarda notte di venerdì, appena prima del ponte sospeso. Da domenica mattina lo stato di navigazione della nave è «ancorato», riporta Zerohedge.

L’incidente avviene quasi due settimane dopo che una nave portacontainer ha perso potenza e ha fatto crollare il ponte Francis Scott Key lungo 1,6 miglia a Baltimora, nel Maryland, paralizzando il porto di Baltimora.

Alcuni hanno parlato del disastro come il possibile effetto di un attacco cibernetico. Altri di una sorta di «evento cigno nero» in grado di traumatizzare i mercati, la politica e l’intera popolazione.

Iscriviti alla Newslettera di Renovatio 21

Immagine di Michael LoCascio via Wikimedia pubblicata su licenza Creative Commons Attribution-Share Alike 3.0 Unported

-

Pensiero2 settimane fa

Pensiero2 settimane faLa giovenca rossa dell’anticristo è arrivata a Gerusalemme

-

Cervello1 settimana fa

Cervello1 settimana fa«La proteina spike è un’arma biologica contro il cervello». Il COVID come guerra alla mente umana, riprogrammata in «modalità zombie»

-

Salute2 settimane fa

Salute2 settimane faI malori della 15ª settimana 2024

-

Vaccini2 settimane fa

Vaccini2 settimane faVaccini contro l’influenza aviaria «pronti per la produzione di massa». Un altro virus fuggito da un laboratorio Gain of Function?

-

Salute5 giorni fa

Salute5 giorni faI malori della 16ª settimana 2024

-

Pensiero6 giorni fa

Pensiero6 giorni faForeign Fighter USA dal fronte ucraino trovato armato in Piazza San Pietro. Perché?

-

Animali2 settimane fa

Animali2 settimane fa«Cicala-geddon»: in arrivo trilioni di cicale zombie ipersessuali e forse «trans» infettate da funghi-malattie veneree

-

Spirito2 settimane fa

Spirito2 settimane faSinodo 2024, grandi manovre in favore dell’ordinazione delle donne