Guerra cibernetica

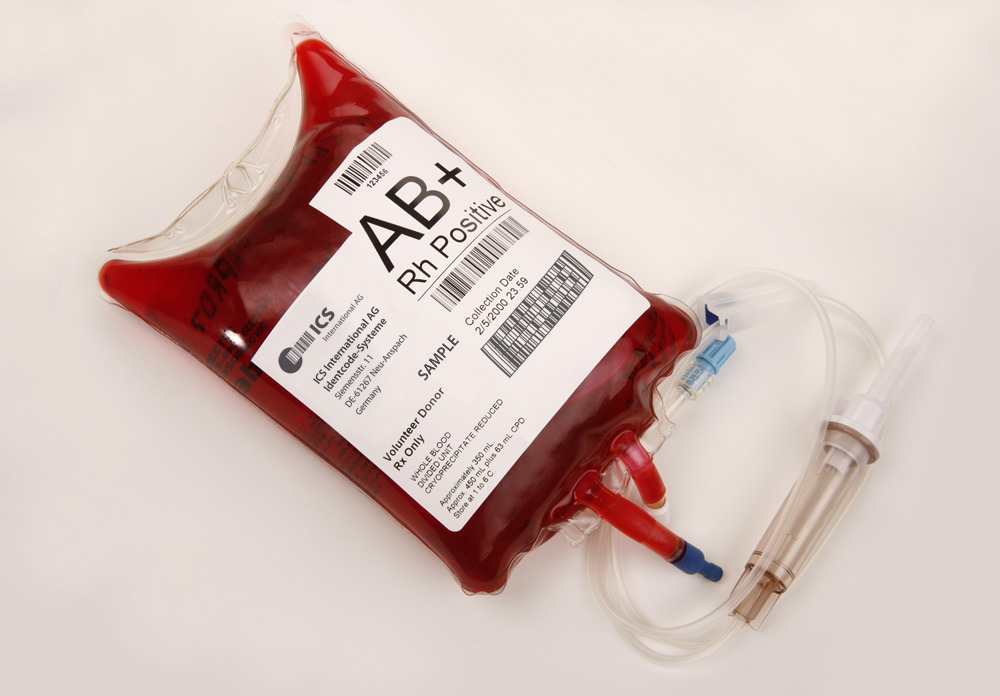

Gli hacker attaccano la banca del sangue degli USA, più di 250 ospedali sono stati invitati ad attivare i protocolli di carenza di sangue

La banca del sangue senza scopo di lucro OneBlood, che fornisce servizi a centinaia di ospedali americani con sede nella regione del Sud-Est, la scorsa settimana è stata colpita da un attacco ransomware che ha danneggiato i suoi sistemi software.

Mentre l’organizzazione rimane operativa e continua a raccogliere, analizzare e distribuire sangue, sta funzionando a una «capacità notevolmente ridotta» a seguito dell’attacco ransomware, ha affermato il gruppo in una dichiarazione del 31 luglio.

Come parte della mitigazione delle interruzioni, la banca del sangue ha implementato «processi e procedure manuali per rimanere operativa», ha affermato Susan Forbes, vicepresidente senior delle comunicazioni aziendali e delle pubbliche relazioni di OneBlood. Tuttavia, «i processi manuali richiedono molto più tempo per essere eseguiti e hanno un impatto sulla disponibilità dell’inventario», ha affermato.

Iscriviti al canale Telegram ![]()

«Nel tentativo di gestire ulteriormente la fornitura di sangue, abbiamo chiesto agli oltre 250 ospedali in cui operiamo di attivare i loro protocolli critici per la carenza di sangue e di mantenere tale stato per il momento», ha affermato.

Analizzando la portata dell’evento e qualsiasi impatto sui dati, OneBlood aveva affermato di non avere al momento informazioni adeguate per stabilire se le informazioni personali dei clienti, come risultati dei test, anamnesi e gruppo sanguigno, siano state compromesse. Non sono stati rivelati ulteriori dettagli sull’attacco.

I centri trasfusionali di tutto il Paese hanno avviato sangue e piastrine a OneBlood per aiutare ad aumentare la fornitura, ha affermato il gruppo. L’organizzazione aveva affermato che c’era un «bisogno urgente» di donazioni di O Negativo, O Positivo e Piastrine.

Ieri 4 agosto un comunicato dell’azienda che il sistema aveva «iniziato a tornare in attività».

«I nostri sistemi software critici hanno superato la nuova verifica e funzionano a capacità ridotta. Con l’inizio della transizione verso un ambiente di produzione automatizzato, l’etichettatura manuale dei prodotti sanguigni continuerà» scrive la nota. «Inoltre, stiamo iniziando a tornare a utilizzare il nostro processo di registrazione elettronica per i donatori. Continuiamo a muoverci nella giusta direzione e prevediamo un netto miglioramento dell’afflusso di sangue nei prossimi giorni».

«I processi manuali richiedono più tempo per essere eseguiti. Ne abbiamo avvertito maggiormente l’impatto quando si è trattato di etichettare il sangue per il rilascio negli ospedali. Nonostante le sfide, siamo rimasti operativi durante l’evento ransomware. Sono in corso raccolte di sangue, i nostri centri per i donatori sono rimasti aperti e continuiamo a vedere un’enorme risposta da parte dei donatori OneBlood che rispondono alla richiesta di donazioni di sangue», ha affermato la Forbes.

OneBlood fornisce servizi a 355 ospedali in Alabama, Florida, Carolina del Nord, Carolina del Sud e Virginia.

L’attacco ransomware a OneBlood è l’ultimo di una serie di tentativi di hacking che hanno preso di mira le strutture sanitarie degli Stati Uniti.

A febbraio, gli autori delle minacce hanno preso di mira l’unità Change Healthcare della compagnia di assicurazioni sanitarie UnitedHealth Group. La compagnia ha stabilito che l’attacco potrebbe aver compromesso alcune informazioni personali identificabili e dettagli sanitari protetti.

Durante un’udienza alla Camera a maggio, il CEO dell’azienda ha affermato che circa un terzo degli americani avrebbe potuto vedere le proprie informazioni sanitarie sensibili trapelate sul dark web. Ha affermato che l’azienda ha pagato agli hacker 22 milioni di dollari in bitcoin come riscatto.

Si stima che la violazione dei dati del fornitore di servizi sanitari Kaiser Permanente avvenuta ad aprile abbia interessato circa 13,4 milioni di persone.

Un rapporto di giugno della società di sicurezza dei dati SecurityScorecard ha evidenziato che il 35 percento delle violazioni dei dati di terze parti avvenute negli Stati Uniti lo scorso anno ha interessato le organizzazioni sanitarie, «superando ogni altro settore». «L’ecosistema dei fornitori è un obiettivo altamente desiderabile per i gruppi ransomware. Gli aggressori possono infiltrarsi in centinaia di organizzazioni tramite una singola vulnerabilità senza essere rilevati», afferma il rapporto.

Il 10 giugno, l’amministrazione Biden aveva annunciato di aver implementato misure volte a rafforzare la protezione dell’ecosistema sanitario del Paese.

La Casa Bianca ha convocato un incontro di alti dirigenti del settore sanitario a maggio per promuovere soluzioni di sicurezza informatica. Lo stesso mese, l’Advanced Research Projects Agency for Health ha lanciato un programma che investirà oltre 50 milioni di dollari per creare strumenti che possono essere utilizzati dai team IT per difendere meglio le reti ospedaliere.

Aiuta Renovatio 21

Gli attacchi informatici contro il sistema sanitario statunitense sono aumentati del 128 percento tra il 2022 e il 2023, secondo la Casa Bianca. Questi incidenti possono essere particolarmente destabilizzanti per gli ospedali nelle regioni rurali che servono 60 milioni di americani.

«La maggior parte degli ospedali rurali sono ospedali di accesso critico, il che significa che si trovano a più di 35 miglia da un altro ospedale, il che rende più difficili le deviazioni dei pazienti e le soluzioni manuali che richiedono personale in risposta agli attacchi», aveva affermato la Casa Bianca, aggiungendo di aver «ricevuto impegni dai principali fornitori di tecnologia degli Stati Uniti per fornire risorse gratuite e a basso costo per tutti i 1.800-2.100 ospedali rurali in tutta la nazione».

Come riportato da Renovatio 21, l’Europol a fine 2023 smantellò un grande gruppo hacker internazionale di ransomware chiamato RagnarLocker. Tuttavia, gli attacchi alle istituzioni sanitarie in tutto il mondo sono continuati.

Possiamo ricordare il grande attacco al sistema sanitario della Regione Lazio, nel 2020, o il potente colpo sferrato contro le farmacie americane, rimaste paralizzate dal ciberattacco a inizio 2024.

In un mondo dove ogni vostro dato biologico finisce registrato, la possibilità di finire nella rete degli hacker (che possono rivendere i vostri dati, cioè i vostri punti deboli, la vostra privacy, la vostra condizione fisiologica a gruppi criminali o a Stati ostili) è altissima.

Questo è uno dei rischi del Fascicolo Sanitario Elettronico ora inflitto definitivamente alla popolazione italiana dal governo Meloni.

Iscriviti alla Newslettera di Renovatio 21

Immagine di ICSident at German Wikipedia via Wikimedia pubblicata su licenza Creative Commons Attribution-Share Alike 3.0 Unported

Guerra cibernetica

Il blackout di Amazon mette offline importanti siti web

Sostieni Renovatio 21

𝕏 works

— Elon Musk (@elonmusk) October 20, 2025

Iscriviti al canale Telegram ![]()

Iscriviti alla Newslettera di Renovatio 21

Cina

La Cina accusa gli Stati Uniti di un grave attacco informatico

La Cina ha accusato la National Security Agency (NSA) degli Stati Uniti di aver condotto un «significativo» attacco informatico protrattosi per anni contro l’ente cinese incaricato di gestire l’orario nazionale ufficiale.

In un comunicato diffuso domenica sul suo account social ufficiale, il Ministero della Sicurezza dello Stato (MSS) ha dichiarato di aver acquisito «prove inconfutabili» dell’infiltrazione della NSA nel National Time Service Center. L’operazione segreta sarebbe iniziata nel marzo 2022, con l’obiettivo di sottrarre segreti di Stato e compiere atti di sabotaggio informatico.

Il centro rappresenta l’autorità ufficiale cinese per l’orario, fornendo e trasmettendo l’ora di Pechino a settori cruciali come finanza, energia, trasporti e difesa. Secondo l’MSS, un’interruzione di questa infrastruttura fondamentale avrebbe potuto provocare «instabilità diffusa» nei mercati finanziari, nella logistica e nell’approvvigionamento energetico.

Iscriviti alla Newslettera di Renovatio 21

L’MSS ha riferito che la NSA avrebbe inizialmente sfruttato una vulnerabilità (exploit) nei telefoni cellulari di fabbricazione straniera utilizzati da alcuni membri del personale del centro, accedendo così a dati sensibili.

Nell’aprile 2023, l’agenzia avrebbe iniziato a utilizzare password rubate per penetrare nei sistemi informatici della struttura, un’operazione che avrebbe raggiunto il culmine tra agosto 2023 e giugno 2024.

Il ministero ha dichiarato che gli intrusi hanno impiegato 42 diversi strumenti informatici nella loro operazione segreta, utilizzando server privati virtuali con sede negli Stati Uniti, in Europa e in Asia per nascondere la loro provenienza.

L’MSS ha accusato gli Stati Uniti di «perseguire in modo aggressivo l’egemonia informatica» e di «violare ripetutamente le norme internazionali che regolano il cyberspazio».

Le agenzie di intelligence americane «hanno agito in modo sconsiderato, conducendo incessantemente attacchi informatici contro la Cina, il Sud-est asiatico, l’Europa e il Sud America», ha aggiunto il ministero.

Negli ultimi anni, Pechino e Washington si sono scambiate accuse reciproche di violazioni e operazioni di hacking segrete. Queste tensioni si inseriscono in un più ampio contesto di scontro tra le due potenze, che include anche una guerra commerciale.

All’inizio di gennaio, il Washington Post aveva riportato che, il mese precedente, hacker cinesi avrebbero preso di mira l’Office of Foreign Assets Control (OFAC) del dipartimento del Tesoro statunitense. All’epoca, Mao Ning, portavoce del ministero degli Esteri cinese, aveva definito tali accuse «infondate».

Come riportato, ad inizio anno le agenzie federali USA accusarono hacker del Dragone di aver colpito almeno 70 Paesi. Due anni fa era stata la Nuova Zelanda ad accusare hackerri di Pechino di aver penetrato il sistema informatico del Parlamento di Wellington.

Aiuta Renovatio 21

Le attività dell’hacking internazionale da parte di gruppi cinesi hanno negli ultimi anni raggiunto le cronache varie volte. A maggio 2021 si è saputo che la Cina ha spiato per anni i progetti di un jet militare USA, grazie a operazioni informatiche mirate.

Come riportato da Renovatio 21, a ottobre 2023 si è scoperto che hackers cinesi hanno rubato dati da un’azienda biotech americana, colpendo il settore della ricerca.

A febbraio 2022, allo scoppio del conflitto ucraino, Microsoft ha rilevato un malware «wiper» diretto a Kiev, con sospetti di coinvolgimento cinese.

Come riportato da Renovatio 21, a gennaio 2023 un attacco cibernetico cinese ha colpito università sudcoreane. Due anni fa vi fu inoltre un attacco cibernetico a Guam, isola del Pacifico che ospita una grande base USA. Analisti dissero che poteva essere un test per il vero obbiettivo, cioè lo scontro con Taiwan.

Iscriviti alla Newslettera di Renovatio 21

Guerra cibernetica

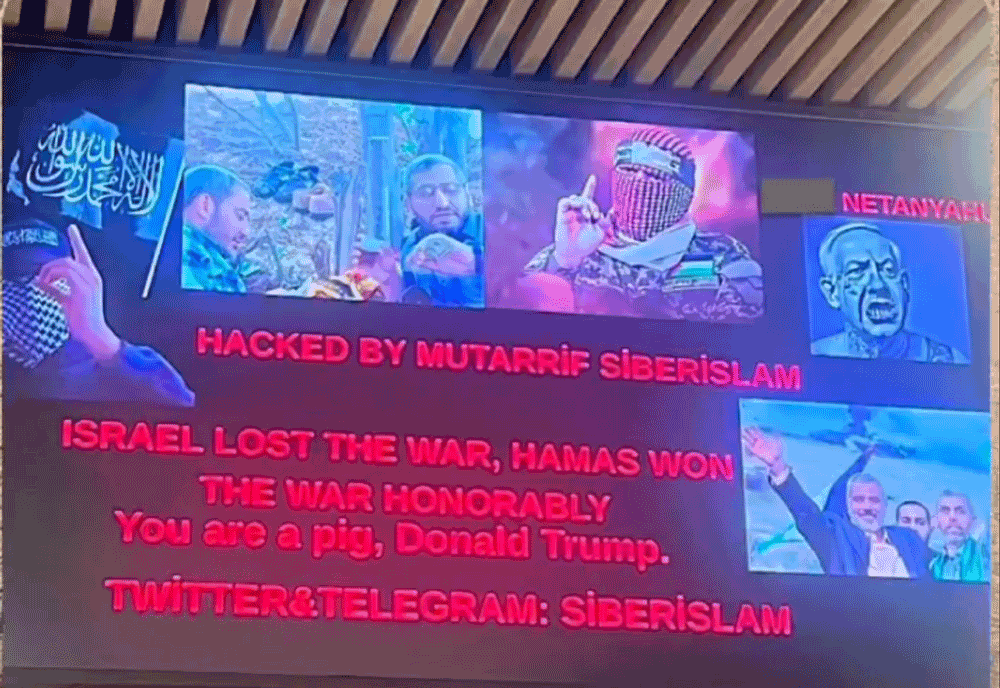

Aeroporti nordamericani hackerati con messaggi pro-Hamas

Dear @realDonaldTrump,

Canada’s Kelowna airport had a serious security breach. Hacked with Hаmаs propaganda. Mark Carney won’t stand up to the Muslim Brotherhood, but will stand up for them. 🇨🇦 is a security threat to the world. Thank you for your attention to this matter. pic.twitter.com/hm0DyMd3Nx — dahlia kurtz ✡︎ דליה קורץ (@DahliaKurtz) October 15, 2025

Iscriviti al canale Telegram ![]()

Iscriviti alla Newslettera di Renovatio 21

-

Misteri2 settimane fa

Misteri2 settimane faLa verità sull’incontro tra Amanda Knox e il suo procuratore. Renovatio 21 intervista il giudice Mignini

-

Pensiero4 giorni fa

Pensiero4 giorni faCi risiamo: il papa loda Don Milani. Torna l’ombra della pedofilia sulla Chiesa e sul futuro del mondo

-

Cancro2 settimane fa

Cancro2 settimane faProteine spike da vaccino COVID trovate nelle cellule tumorali di una donna

-

Spirito2 settimane fa

Spirito2 settimane faMons. Viganò: «non c’è paradiso per i codardi!»

-

Salute2 settimane fa

Salute2 settimane faI malori della 41ª settimana 2025

-

Sanità1 settimana fa

Sanità1 settimana faUn nuovo sindacato per le prossime pandemie. Intervista al segretario di Di.Co.Si

-

Autismo1 settimana fa

Autismo1 settimana faTutti addosso a Kennedy che collega la circoncisione all’autismo. Quando finirà la barbarie della mutilazione genitale infantile?

-

Salute6 giorni fa

Salute6 giorni faI malori della 42ª settimana 2025