Guerra cibernetica

Davos ha avvertito: attacco informatico e collasso sistemico del complesso finanziario globale

Renovatio 21 pubblica la traduzione di questo articolo apparso suUnlimited Hangout

Un rapporto pubblicato l’anno scorso dalla WEF-Carnegie Cyber Policy Initiative chiede la fusione delle banche di Wall Street, dei loro regolatori e delle agenzie di Intelligence, se necessario, per affrontare un presunto attacco informatico imminente che farà crollare il sistema finanziario esistente.

Nel novembre 2020, il World Economic Forum e Carnegie Endowment for International Peace hanno coprodotto un rapporto che avvertiva che il sistema finanziario globale era sempre più vulnerabile agli attacchi informatici.

I consulenti del gruppo che ha prodotto il rapporto includevano rappresentanti della Federal Reserve, della Banca d’Inghilterra, del Fondo monetario internazionale, giganti di Wall Street come JPMorgan Chase e colossi della Silicon Valley come Amazon.

L’inquietante documento è stato pubblicato pochi mesi dopo che il World Economic Forum aveva condotto una simulazione di un evento del genere, un attacco informatico che mette in ginocchio il sistema finanziario globale

L’inquietante documento è stato pubblicato pochi mesi dopo che il World Economic Forum aveva condotto una simulazione di un evento del genere, un attacco informatico che mette in ginocchio il sistema finanziario globale, in collaborazione con la più grande banca russa, che dovrebbe dare il via alla trasformazione economica di quel paese, lanciando la propria valuta digitale sostenuta dalla banca centrale.

Di recente, la più grande organizzazione di condivisione di informazioni del settore finanziario, il Financial Services Information Sharing and Analysis Center (FS-ISAC), i cui membri noti includono la Bank of America, Wells Fargo e Citigroup, ha avvertito che hacker e criminali informatici sono pronti ad attaccare congiuntamente il sistema finanziario globale.

Il CEO di questa organizzazione aveva precedentemente dato lo stesso avvertimento, che è stato pubblicato nel rapporto del World Economic Forum-Carnegie Endowment (WEF-Carnegie).

Tali simulazioni coordinate e avvertimenti da parte di coloro che dominano l’attuale sistema finanziario in difficoltà sono ovviamente motivo di preoccupazione, soprattutto considerando che il World Economic Forum è ben noto per la sua simulazione Event 201 su una pandemia globale di coronavirus che ha avuto luogo pochi mesi prima della Crisi COVID-19.

Il World Economic Forum è ben noto per la sua simulazione Event 201 su una pandemia globale di coronavirus che ha avuto luogo pochi mesi prima della Crisi COVID-19

Da allora, la crisi COVID-19 è stata citata come la principale giustificazione per accelerare quella che viene definita la trasformazione digitale del settore finanziario e di altri settori, che il World Economic Forum e i suoi partner promuovono da anni.

La loro ultima previsione di un evento apocalittico, un attacco informatico che ferma l’attuale sistema finanziario e avvia il suo collasso sistemico, se si verificasse, sarebbe il passo finale e necessario per ottenere l’esito desiderato del Forum di un cambiamento diffuso alla valuta digitale e una maggiore governance globale dell’economia internazionale.

Dato che gli esperti hanno avvertito dall’ultima crisi finanziaria globale che il collasso dell’intero sistema era inevitabile, a causa della cattiva gestione della banca centrale e della dilagante corruzione di Wall Street, un attacco informatico fornirebbe anche lo scenario perfetto per smantellare l’attuale sistema in difficoltà, poiché assolverebbe le banche centrali e le istituzioni finanziarie corrotte da ogni responsabilità.

La crisi COVID-19 è stata citata come la principale giustificazione per accelerare quella che viene definita la trasformazione digitale del settore finanziario e di altri settori, che il World Economic Forum e i suoi partner promuovono da anni

Fornirebbe anche una giustificazione per le politiche incredibilmente preoccupanti promosse nel rapporto WEF-Carnegie, come una maggiore fusione di agenzie di intelligence e banche al fine di «proteggere» meglio le infrastrutture finanziarie critiche.

Considerando il precedente delle simulazioni e dei rapporti passati del WEF con la crisi COVID-19, vale la pena esaminare tutte le loro simulazioni, avvertimenti e politiche desiderate.

L’iniziativa di politica informatica WEF-Carnegie

Il Carnegie Endowment for International Peace è uno dei think tank di politica estera più influenti negli Stati Uniti, con legami stretti e persistenti con il Dipartimento di Stato degli Stati Uniti, ex presidenti degli Stati Uniti, corporazioni americane e clan di oligarchi americani come i Pritzkers of Hyatt Hotels.

Gli attuali amministratori del Carnegie Endowment includono dirigenti di Bank of America e Citigroup, nonché altre influenti istituzioni finanziarie.

Nel 2019, lo stesso anno dell’Evento 201, il Carnegie Endowment ha lanciato la sua Cyber Policy Initiative con l’obiettivo di produrre una«”strategia internazionale per la sicurezza informatica e il sistema finanziario globale 2021-2024».

La loro ultima previsione di un evento apocalittico, un attacco informatico che ferma l’attuale sistema finanziario e avvia il suo collasso sistemico, se si verificasse, sarebbe il passo finale e necessario per ottenere l’esito desiderato del Forum di un cambiamento diffuso alla valuta digitale e una maggiore governance globale dell’economia internazionale

Questa strategia è stata pubblicata pochi mesi fa, nel novembre 2020, e, secondo il Carnegie Endowment, è stata creata da «esperti leader di governi, banche centrali, industria e comunità tecnica» al fine di fornire una «sicurezza informatica internazionale a più lungo termine e una strategia» specifica per il sistema finanziario.

L’iniziativa è una conseguenza degli sforzi passati del Carnegie Endowment per promuovere la fusione di autorità finanziarie, industria finanziaria, forze dell’ordine e agenzie di sicurezza nazionale, che è sia una delle principali raccomandazioni del rapporto di novembre 2020 che una conclusione di una «tavola rotonda di alto livello del 2019» tra la Carnegie Endowment, il FMI e i governatori delle banche centrali.

La Carnegie Endowment aveva anche collaborato con l’FMI, SWIFT, Standard Chartered e FS-ISAC per creare una «cassetta degli strumenti per lo sviluppo di capacità di resilienza informatica» per le istituzioni finanziarie nel 2019.

Nello stesso anno, la Carnegie Endowment ha anche iniziato a tracciare «l’evoluzione del il panorama delle minacce informatiche e gli incidenti che coinvolgono le istituzioni finanziarie» in collaborazione con BAE Systems, il più grande produttore di armi del Regno Unito. Secondo il Carnegie Endowment, questa collaborazione continua nel presente.

Nel gennaio 2020, i rappresentanti del Carnegie Endowment hanno presentato la loro Cyber Policy Initiative all’incontro annuale del World Economic Forum, dopo il quale il Forum ha ufficialmente collaborato con la Carnegie Endowment all’iniziativa.

I consulenti del progetto ora congiunto WEF-Carnegie includono rappresentanti di banche centrali, tra cui la Federal Reserve statunitense e la Banca centrale europea; alcune delle banche più note di Wall Street come Bank of America e JPMorgan Chase; organizzazioni delle forze dell’ordine come Interpol e il Secret Service degli Stati Uniti; colossi aziendali come Amazon e Accenture; e istituzioni finanziarie globali tra cui il Fondo monetario internazionale e SWIFT (la società per le telecomunicazioni finanziarie interbancarie mondiali).

Altri importanti consulenti includono l’amministratore delegato e capo del Centro per la sicurezza informatica del WEF, Jeremy Jurgens, che è stato anche un attore chiave nella simulazione Cyber Polygon, e Steve Silberstein, CEO del Financial Services Information Sharing and Analysis Center.

Non una questione di se ma di quando

Il rapporto di novembre 2020 della Cyber Policy Initiative è ufficialmente intitolato Strategia internazionale per proteggere meglio il sistema finanziario. Inizia osservando che il sistema finanziario globale, come molti altri sistemi, sta «attraverso una trasformazione digitale senza precedenti, accelerata dalla pandemia di coronavirus».

Quindi avverte:

«Gli attori malintenzionati stanno approfittando di questa trasformazione digitale e rappresentano una minaccia crescente per il sistema finanziario globale, la stabilità finanziaria e la fiducia nell’integrità del sistema finanziario. Gli attori maligni utilizzano le capacità informatiche per rubare, interrompere o minacciare in altro modo le istituzioni finanziarie, gli investitori e il pubblico. Questi attori includono non solo criminali sempre più audaci, ma anche stati e aggressori sponsorizzati dallo stato».

A seguito di questo avvertimento di «attori maligni», il rapporto aggiunge che «voci chiave sempre più preoccupate stanno suonando l’allarme». Rileva che Christine Lagarde della Banca centrale europea ed ex del FMI ha avvertito nel febbraio 2020 che «un attacco informatico potrebbe innescare una grave crisi finanziaria». Un anno prima, alla riunione annuale del WEF, il capo della banca centrale giapponese aveva previsto che «la sicurezza informatica potrebbe diventare il rischio più grave per il sistema finanziario nel prossimo futuro».

Jamie Dimon, presidente e CEO di JPMorgan Chase, ha etichettato gli attacchi informatici come forse «la più grande minaccia per il sistema finanziario degli Stati Uniti»

Rileva inoltre che nel 2019, Jamie Dimon, presidente e CEO di JPMorgan Chase, ha etichettato gli attacchi informatici come forse «la più grande minaccia per il sistema finanziario degli Stati Uniti».

Non molto tempo dopo l’avvertimento di Lagarde nell’aprile 2020, il Financial Stability Board della Bank for International Settlements ha affermato che «gli incidenti informatici rappresentano una minaccia per la stabilità del sistema finanziario globale» e che «un grave incidente informatico, se non adeguatamente contenuto, potrebbe seriamente sconvolgere i sistemi finanziari, comprese le infrastrutture finanziarie critiche, portando a più ampie implicazioni sulla stabilità finanziaria».

Il rapporto quindi conclude minacciosamente che «una cosa è chiara: non è una questione di se accadrà un incidente grave, ma di quando»

Gli autori del rapporto WEF-Carnegie aggiungono a queste preoccupazioni che «lo sfruttamento delle vulnerabilità informatiche potrebbe causare perdite agli investitori e al pubblico in generale» e portare a danni significativi alla fiducia del pubblico e alla fiducia nell’attuale sistema finanziario.

Rileva inoltre, oltre a colpire in modo significativo il pubblico in generale, questa minaccia avrebbe un impatto sia sui Paesi ad alto reddito che sui paesi a reddito medio-basso, il che significa che l’impatto sulle masse sarebbe di portata globale.

Il rapporto quindi conclude minacciosamente che «una cosa è chiara: non è una questione di se accadrà un incidente grave, ma di quando».

Garantire il controllo della narrativa

Un’altra sezione del rapporto descrive in dettaglio le raccomandazioni per controllare la narrativa nel caso in cui si verifichi un attacco informatico così paralizzante.

Il rapporto raccomanda specificamente che «le autorità finanziarie e l’industria dovrebbero assicurarsi di essere adeguatamente preparate per operazioni di influenza e attacchi ibridi che combinano operazioni di influenza con attività di hacking dannoso» e che «applicano le lezioni apprese dalle operazioni di influenza mirate ai processi elettorali a potenziali attacchi alle istituzioni finanziarie».

Il rapporto raccomanda specificamente che «le autorità finanziarie e l’industria dovrebbero assicurarsi di essere adeguatamente preparate per operazioni di influenza e attacchi ibridi che combinano operazioni di influenza con attività di hacking dannoso»

Prosegue raccomandando che «le principali società di servizi finanziari, banche centrali e altre autorità di vigilanza finanziaria», i cui rappresentanti hanno fornito consulenza per il rapporto WEF-Carnegie, «identifichino un unico punto di contatto all’interno di ciascuna organizzazione per coinvolgere le piattaforme di social media in caso di crisi».

Gli autori del rapporto sostengono che, «in caso di crisi», come un devastante attacco informatico al sistema bancario globale, «le società di social media dovrebbero amplificare rapidamente le comunicazioni delle banche centrali» in modo che le banche centrali possano «smascherare le informazioni false» e «calmare i mercati».

Dichiara inoltre che «le autorità finanziarie, le società di servizi finanziari e le società tecnologiche [presumibilmente comprese le società di social media] dovrebbero sviluppare un chiaro piano di comunicazione e risposta incentrato sulla capacità di reagire rapidamente».

In particolare, sia Facebook che Twitter sono elencati nell’appendice del rapporto come «stakeholder del settore» che sono «coinvolti» con l’iniziativa WEF-Carnegie.

Gli autori del rapporto sostengono che, «in caso di crisi», come un devastante attacco informatico al sistema bancario globale, «le società di social media dovrebbero amplificare rapidamente le comunicazioni delle banche centrali» in modo che le banche centrali possano «smascherare le informazioni false» e «calmare i mercati»

Il rapporto afferma inoltre che è necessario un coordinamento premeditato per una tale crisi tra banche e società di social media in modo che entrambe le parti interessate possano «determinare quale gravità della crisi richiederebbe una comunicazione amplificata».

Il rapporto chiede inoltre alle società di social media di collaborare con le banche centrali per «sviluppare percorsi di escalation simili a quelli sviluppati sulla scia delle passate interferenze elettorali, come si è visto negli Stati Uniti e in Europa».

Naturalmente, quei «percorsi di escalation» hanno comportato un’ampia censura sui social media. Il rapporto sembra riconoscerlo quando aggiunge che «è necessario un rapido coordinamento con le piattaforme di social media per organizzare la rimozione dei contenuti».

Pertanto, il rapporto chiede alle banche centrali di colludere con le piattaforme di social media per pianificare gli sforzi di censura che verrebbero attuati se si verificasse una crisi sufficientemente grave nei mercati finanziari.

Per quanto riguarda le «operazioni di influenza», il rapporto le divide in due categorie: quelle che si rivolgono alle singole imprese e quelle che si rivolgono ai mercati in generale.

Il rapporto chiede alle banche centrali di colludere con le piattaforme di social media per pianificare gli sforzi di censura che verrebbero attuati se si verificasse una crisi sufficientemente grave nei mercati finanziari

Per quanto riguarda la prima categoria, il rapporto afferma che «gli attori organizzati diffonderanno voci fraudolente per manipolare i prezzi delle azioni e generare profitti in base a quanto il prezzo delle azioni è stato spostato artificialmente».

Aggiunge che, in queste operazioni di influenza, «aziende e lobbisti utilizzano campagne di astroturfing, che creano una falsa apparenza di supporto di base, per offuscare il valore di un marchio concorrente o tentare di influenzare le decisioni politiche abusando delle richieste di commenti pubblici online». Le somiglianze tra quest’ultima affermazione e il fenomeno WallStreetBets di gennaio 2021 sono evidenti.

Per quanto riguarda la seconda categoria di «operazioni di influenza», il rapporto definisce queste operazioni come «probabilmente eseguite da un attore politicamente motivato come un gruppo terroristico o persino uno stato-nazione».

Aggiunge che «questo tipo di operazione di influenza può mirare direttamente al sistema finanziario per manipolare i mercati, ad esempio diffondendo voci su decisioni di mercato da parte delle banche centrali» e diffondendo «false informazioni che non fanno riferimento direttamente ai mercati finanziari ma che fa reagire i mercati finanziari».

Dato che il rapporto afferma che la prima categoria di operazioni di influenza pone un rischio sistemico scarso mentre la seconda «può comportare un rischio sistemico», sembra probabile che l’evento previsto dal rapporto WEF-Carnegie comporterebbe affermazioni di quest’ultimo da parte di un «gruppo terrorista» o «Stato-nazione».

In particolare, il rapporto in diverse occasioni cita la Corea del Nord come probabile colpevole. Si sofferma anche sulla probabilità che media artificiali o deepfake facciano parte di questo evento devastante del sistema nelle economie emergenti e/o nei paesi ad alto reddito che stanno attraversando una crisi finanziaria.

Considerando che il rapporto WEF-Carnegie fa riferimento a uno scenario analogo alla situazione di WallStreetBets nel gennaio 2021, uno sforzo guidato dai banchieri per etichettare falsamente un futuro contraccolpo della base come artificiale e colpa di un «gruppo terroristico» o Stato-nazione non dovrebbe essere escluso

Un rapporto separato di giugno 2020 dell’iniziativa WEF-Carnegie è stato pubblicato specificamente sul tema dei deepfake e del sistema finanziario, osservando che tali attacchi sarebbero probabilmente trapelati durante una crisi finanziaria più ampia per «amplificare» le narrazioni dannose o «simulare il contraccolpo dei consumatori di base contro un marchio mirato».

Aggiunge che «le aziende, le istituzioni finanziarie e i regolatori governativi che affrontano le crisi delle pubbliche relazioni sono particolarmente vulnerabili ai deepfake e ai media artificiali».

Alla luce di queste affermazioni, vale la pena sottolineare che i cattivi attori all’interno del sistema attuale potrebbero sfruttare questi scenari e teorie per dipingere un vero e proprio contraccolpo di base contro una banca o una società come una artificiale «operazione di influenza» perpetrata da «criminali informatici» o da uno Stato.

Considerando che il rapporto WEF-Carnegie fa riferimento a uno scenario analogo alla situazione di WallStreetBets nel gennaio 2021, uno sforzo guidato dai banchieri per etichettare falsamente un futuro contraccolpo della base come artificiale e colpa di un «gruppo terroristico» o Stato-nazione non dovrebbe essere escluso.

«Riduzione della frammentazione»”: fusione delle banche con i loro regolatori e agenzie di Intelligence

Data l’inevitabilità di questo evento distruttivo, come previsto dagli autori del rapporto WEF-Carnegie, è importante concentrarsi sulle soluzioni proposte nel rapporto, poiché diventeranno immediatamente rilevanti quando questo evento si verificherà.

Alcune delle soluzioni proposte sono attese da un documento politico collegato al WEF, come un aumento dei partenariati pubblico-privato e un maggiore coordinamento tra le organizzazioni regionali e internazionali, nonché un maggiore coordinamento tra i governi nazionali.

Tuttavia, la principale «soluzione» al centro di questo rapporto, e anche al centro degli altri sforzi dell’iniziativa WEF-Carnegie, è la fusione delle banche aziendali, delle autorità finanziarie che le controllano, delle società tecnologiche e della sicurezza nazionale.

Gli autori del rapporto sostengono che la principale vulnerabilità del sistema finanziario globale al momento è «l’attuale frammentazione tra le parti interessate e le iniziative» e che mitigare questa minaccia al sistema globale sta nel ridurre quella «frammentazione».

Gli autori sostengono che il modo per risolvere il problema richiede la massiccia riorganizzazione di tutti gli «stakeholder» attraverso un maggiore coordinamento globale.

Il rapporto rileva che «il distacco tra la finanza, la sicurezza nazionale e le comunità diplomatiche è particolarmente pronunciato» e richiede un’interazione molto più stretta tra i tre elementi.

Si afferma quindi:

«Ciò richiede ai Paesi non solo di organizzarsi meglio a livello nazionale, ma anche di rafforzare la cooperazione internazionale per difendersi, indagare, perseguire e idealmente prevenire attacchi futuri. Ciò implica che il settore finanziario e le autorità finanziarie devono interagire regolarmente con le forze dell’ordine e altre agenzie di sicurezza nazionale in modi senza precedenti, sia a livello nazionale che internazionale».

«Le agenzie di sicurezza nazionali consultino i fornitori di servizi cloud critici [come Amazon Web Services, partner della WEF-Carnegie Cyber Policy Initiative] per determinare come la raccolta di informazioni potrebbe essere utilizzata per aiutare a identificare e monitorare potenziali attori di minacce significative e sviluppare un meccanismo per condividere informazioni sulle minacce imminenti» con le aziende tecnologiche

Alcuni esempi di queste necessarie interazioni «senza precedenti» tra banche e sicurezza nazionale sono inclusi nelle raccomandazioni del rapporto.

Ad esempio, il rapporto afferma che «i governi dovrebbero utilizzare le capacità uniche delle loro comunità di sicurezza nazionale per aiutare a proteggere le FMI [infrastrutture del mercato finanziario] e i sistemi commerciali critici».

Chiede inoltre che «le agenzie di sicurezza nazionali consultino i fornitori di servizi cloud critici [come Amazon Web Services, partner della WEF-Carnegie Cyber Policy Initiative] per determinare come la raccolta di informazioni potrebbe essere utilizzata per aiutare a identificare e monitorare potenziali attori di minacce significative e sviluppare un meccanismo per condividere informazioni sulle minacce imminenti» con le aziende tecnologiche.

Il rapporto afferma inoltre che «l’industria finanziaria dovrebbe dare il proprio peso agli sforzi per affrontare la criminalità informatica in modo più efficace, ad esempio aumentando la sua partecipazione agli sforzi delle forze dell’ordine”.

Bank of America ha condiviso informazioni private con il governo federale senza la conoscenza o il consenso dei suoi clienti, portando i critici ad accusare la banca di «agire efficacemente come un’agenzia di intelligence»

Su quest’ultimo punto, vi sono indicazioni che ciò sia già iniziato. Ad esempio, Bank of America, la seconda banca più grande degli Stati Uniti e parte della WEF-Carnegie Cyber Policy Initiative e FS-ISAC, è stata segnalata come «attivamente ma segretamente impegnata con le forze dell’ordine statunitensi nella caccia a estremisti» in seguito agli eventi del 6 gennaio a Capitol Hill.

In tal modo, Bank of America ha condiviso informazioni private con il governo federale senza la conoscenza o il consenso dei suoi clienti, portando i critici ad accusare la banca di «agire efficacemente come un’agenzia di intelligence».

Probabilmente la parte più preoccupante del rapporto, tuttavia, è il suo invito a unire l’apparato di sicurezza nazionale e l’industria finanziaria e quindi utilizzarlo come modello per fare lo stesso con altri settori dell’economia.

Afferma che «proteggere il sistema finanziario internazionale può essere un modello per altri settori», aggiungendo che «concentrarsi sul settore finanziario fornisce un punto di partenza e potrebbe aprire la strada a una migliore protezione di altri settori in futuro».

Se tutti i settori dell’economia si fondessero con la sicurezza nazionale, creerebbe una realtà in cui nessuna parte della vita umana quotidiana non è controllata da queste due entità già molto potenti

Se tutti i settori dell’economia si fondessero con la sicurezza nazionale, creerebbe una realtà in cui nessuna parte della vita umana quotidiana non è controllata da queste due entità già molto potenti.

Questo è un piano chiaro per creare il tecnofascismo su scala globale.

Come chiarisce questo rapporto WEF-Carnegie, la ricetta per inventare un simile incubo è già stata tracciata in coordinamento con le stesse istituzioni, banche e governi che attualmente controllano il sistema finanziario globale.

Non solo il controllo aziendale globale è un obiettivo, ma, come sottolineato nell’articolo di Unlimited Hangout su Cyber Polygon, il World Economic Forum e molti dei suoi partner hanno effettivamente un interesse nel collasso sistemico dell’attuale sistema finanziario.

Inoltre, molte banche centrali hanno recentemente proposto sistemi di valuta digitale che possono raggiungere una rapida adozione di massa solo se il sistema esistente crolla.

Dato che questi sistemi sono destinati ad essere integrati con gli ID biometrici e i cosiddetti passaporti vaccinali attraverso il WEF e la Vaccine Credential Initiative sostenuta da Big Tech, vale la pena considerare i tempi del previsto lancio di tali sistemi per determinare quando ciò prevede ed è probabile che si verifichi un evento presumibilmente inevitabile.

Con questo nuovo sistema finanziario così profondamente interconnesso con i cosiddetti sforzi per le credenziali, il previsto attacco informatico al settore finanziario si verificherebbe probabilmente nel momento in cui faciliterebbe al meglio l’adozione del nuovo sistema economico e la sua integrazione nei sistemi di credenziali attualmente promossi come via d’uscita dalle restrizioni legate al COVID-19.

Whitney Webb

Immagine di batjorge via Deviantart pubblicata su licenza Creative Commons Attribution-NonCommercial-NoDerivs 3.0 Unported (CC BY-NC-ND 3.0)

Cina

La Cina si prepara alla guerra dell’informazione creando un nuovo ramo della Difesa

Il presidente cinese Xi Jinping ha presentato la nuova bandiera unitaria alla Forza di supporto informativo dell’Esercito Popolare di Liberazione (EPL) il 19 aprile.

Xi ha affermato che l’istituzione della forza di supporto informativo è una decisione importante presa dal Comitato Centrale del Partito Comunista Cinese (PCC) e dalla Commissione Militare Centrale (CMC), alla luce della necessità generale della Cina di costruire un forte esercito.

Xi ha sottolineato che la Forza di supporto informativo è un nuovo ramo strategico dell’esercito e un pilastro chiave nel coordinamento della costruzione e dell’applicazione del sistema informativo di rete, svolgendo un ruolo cruciale nel promuovere lo sviluppo di alta qualità e la competitività dell’esercito cinese nella guerra moderna.

Sostieni Renovatio 21

Il presidente cinese ha ordinato alle forze armate di obbedire risolutamente al comando del Partito e di assicurarsi che rimanessero assolutamente leali, pure e affidabili.

«È necessario sostenere vigorosamente le operazioni, persistere nel dominio dell’informazione e nella vittoria congiunta, sbloccare i collegamenti informativi, integrare le risorse informative, rafforzare la protezione delle informazioni, integrarsi profondamente nel sistema operativo congiunto dell’intero esercito, implementare in modo accurato ed efficiente il supporto informativo e servire e sostenere le lotte militari in tutte le direzioni e in tutti i campi», ha affermato il presidente lo Xi.

«È necessario accelerare l’innovazione e lo sviluppo, aderire alla trazione fondamentale delle esigenze operative, rafforzare il coordinamento del sistema, promuovere la costruzione e la condivisione congiunta, rafforzare l’innovazione scientifica e tecnologica, costruire un sistema informativo di rete che soddisfi i requisiti della guerra moderna e abbia le caratteristiche del nostro esercito e promuovere l’accelerazione della capacità di combattimento del sistema con alta qualità».

Nell’annuncio ufficiale, l’EPL ha annunciato che ora ci sono «quattro servizi, vale a dire l’Esercito, la Marina, l’Aeronautica Militare e la Forza Missilistica, e quattro armi, tra cui la Forza Aerospaziale, la Forza Ciberspaziale, la Forza di Supporto alle Informazioni e la Forza Forza di supporto logistico congiunto».

«Istituire la Forza di supporto informativo attraverso la ristrutturazione è una decisione importante presa dal Comitato Centrale del PCC e dalla Commissione Militare Centrale» scrive il comunicato. «Ciò ha un significato profondo e di vasta portata per la modernizzazione della difesa nazionale e delle forze armate e per l’effettivo adempimento delle missioni e dei compiti dell’esercito popolare nella nuova era. La Forza di supporto informativo è un nuovissimo braccio strategico del PLA»

Secondo il sito dell’aviazione americana Air University, si tratta di una riforma significativa, e la più grande dal ciclo di riforme del 2015-2016 che istituì innanzitutto la Forza di supporto strategico. «È importante notare che l’EPL aderisce a un ordine di protocollo abbastanza rigido negli annunci formali, quindi sembra che le Forze Aerospaziali (ASF), che comanda le forze spaziali dell’EPL, sia ora la forza con maggiore anzianità».

«Le Forze Aerospaziali era in passato il Dipartimento aerospaziale della Forza di supporto strategico. Il prossimo in ordine sarebbe le Forze Ciberspazial, che in precedenza era il Dipartimento dei sistemi di rete».

La neonata Forza di supporto informativo «sembra essere la base per le comunicazioni dell’informazione, responsabile delle reti di comunicazione e della difesa della rete dell’EPL (…)che tutte queste forze saranno organizzazioni di grado vice leader del comando del teatro, che è solo un gradino sotto i quattro servizi e i cinque comandi di teatro».

Rafforzando ulteriormente l’importanza della nuova forza, il Ministero della Difesa Nazionale ha sottolineato: «Secondo la decisione della Commissione Militare Centrale, la nuova forza di supporto informativo sarà comandata direttamente dalla Commissione Militare Centrale».

Aiuta Renovatio 21

«I cinesi vedono il “dominio dell’informazione” come un dominio di guerra a sé stante; uguale ai domini fisici di Aria, Terra, Mare e Spazio» continua nella sua analisi il sito militare americano. «In effetti, l’EPL del PCC parla di condurre operazioni in questi domini fisici per supportare le operazioni nel dominio dell’informazione».

«In termini militari, il dominio dell’informazione sarebbe il dominio “supportato”, vale a dire, il fulcro degli sforzi. Questo è diverso dalla visione tipica degli Stati Uniti e dei nostri alleati nel mondo. Il fatto che Xi Jinping abbia partecipato personalmente alla cerimonia e abbia consegnato la nuova bandiera ufficiale delle Forze informative sottolinea quanto sia importante il dominio dell’informazione per lui, per il PCC e per il suo Esercito Popolare di Liberazione».

Non perdendo l’occasione di enfatizzare il ruolo guida del PCC, durante la cerimonia è stato inoltre osservato: «dobbiamo ascoltare risolutamente il comando del Partito, attuare pienamente i principi fondamentali e i sistemi di leadership assoluta del Partito sull’esercito, rafforzare globalmente la costruzione del Partito nell’esercito, rafforzare ideali e convinzioni, applicare rigorosamente la disciplina e le regole, promuovere buoni stili di lavoro e garantire l’assoluta lealtà, purezza e affidabilità dei militari».

Per quanto riguarda la leadership della nuova organizzazione. La cerimonia ha annunciato che il tenente generale Bi Yi sarà il nuovo comandante delle Forza informativa. Il tenente generale Bi era in precedenza il vice comandante delle SSF. Il Generale Li Wei è stato nominato Commissario Politico (PC), era stato il PC della Forza di Supporto Strategico dell’Esercito Popolare di Liberazione. Da notare che si vociferava che l’ex generale della Forza di supporto strategico Ju Qiansheng fosse indagato per corruzione ed era assente alla cerimonia della nuova Forza.

Iscriviti alla Newslettera di Renovatio 21

Immagine screenshot da YouTube; modificata

Guerra cibernetica

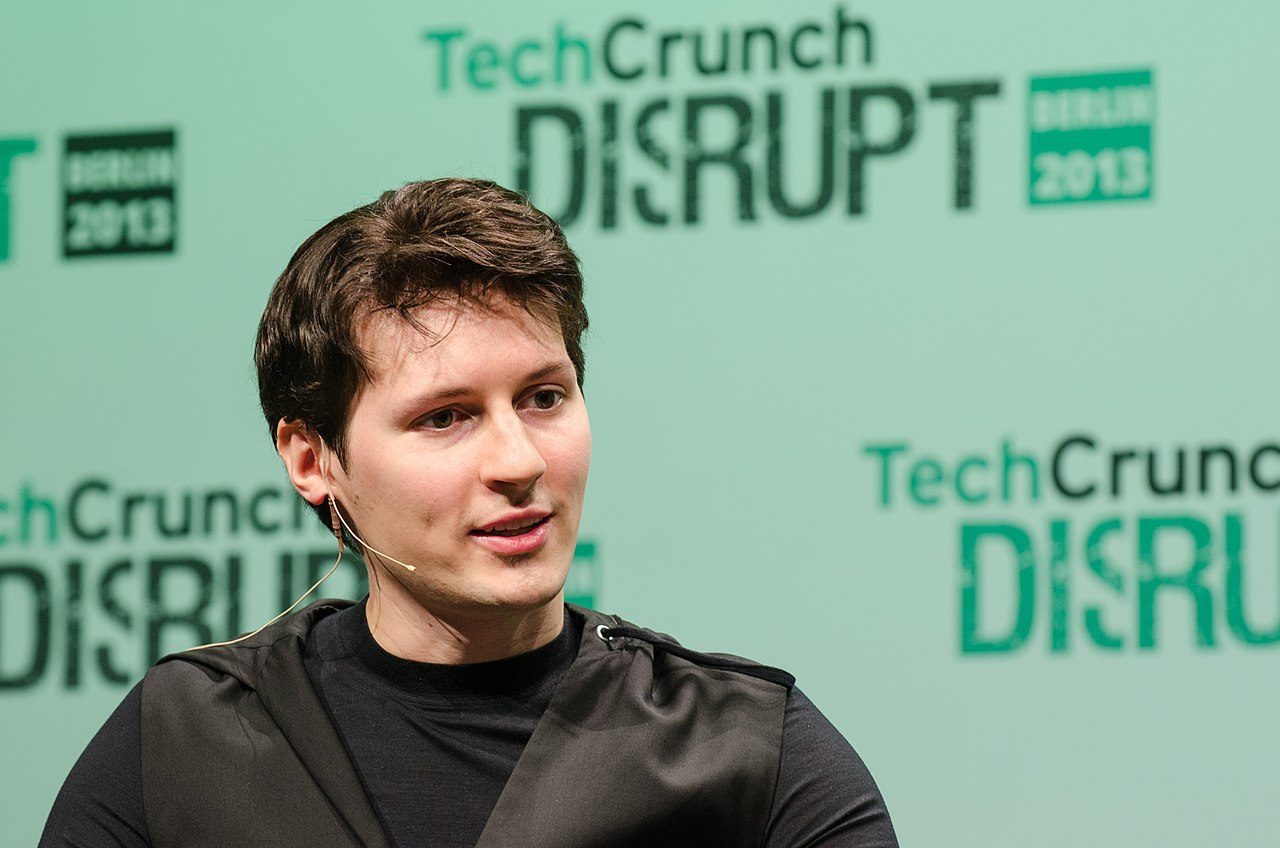

Il governo USA voleva una backdoor per Telegram

Ep. 94 The social media app Telegram has over 900 million users around the world. Its founder Pavel Durov sat down with us at his offices in Dubai for his first on-camera interview in almost a decade. pic.twitter.com/NEb3KzWOg8

— Tucker Carlson (@TuckerCarlson) April 16, 2024

Sostieni Renovatio 21

Aiuta Renovatio 21

Iscriviti alla Newslettera di Renovatio 21

Guerra cibernetica

Un’altra nave portacontainer «ha perso potenza» vicino al ponte di Nuova York?

Secondo quanto riferito, un’enorme nave portacontainer avrebbe perso energia nella baia superiore di Nuova York, poco prima del ponte Verrazzano-Narrows che collega i quartieri di Staten Island e Brooklyn. Lo riporta il sito Zerohedge.

Qualora la notizia fosse verificata, si tratterebbe di una replica pressoché esatta di quanto accaduto con il portacontainer Dali scontratosi con il ponte Key a Baltimora – un impatto che ha comportato la distruzione del ponte stesso, con immense implicazioni logistiche ed economiche per l’intera regione.

Secondo il capitano John Konrad, amministratore delegato di gCaptain, il capitano di un rimorchiatore di New York lo avrebbe informato che la nave portacontainer APL QINGDAO di 354 metri «ha perso potenza durante il transito nel porto di New York».

BREAKING: A NY tugboat captain has reported to @gCaptain “container ship APL QINGDAO lost power while transiting New York harbor. They had 3 escort tugs but 3 more were needed to bring her under control. They regained power & were brought to anchor near the verrazano bridge” pic.twitter.com/Z2IP04xmLs

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

«Avevano 3 rimorchiatori di scorta, ma ne sono serviti altri 3 per tenerla sotto controllo. Hanno ripreso il potere e sono stati portati all’ancora vicino al ponte di Verrazano», ha detto a Konrad il capitano del rimorchiatore.

Il Konrad ha affermato che la nave è registrata a Malta ed è di proprietà e gestita da un’importante compagnia di navigazione francese.

The ship is registered in Malta and is owned and operated by the large French shipping company @cmacgm pic.twitter.com/susotOdB2i

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

NOTE: we are still waiting for confirmation on the incident

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

Il Konrad tuttavia sostiene di non avere ancora certezza dell’accaduto: «stiamo ancora aspettando conferma sull’accaduto».

La notizia ha comunque trovato spazio nei notiziari della TV americani. Secondo la CBS la nave avrebbe perso la propulsione ma non l’energia.

Aggiungendo validità al rapporto di Konrad, i dati di tracciamento AIS della nave mostrano che ha gettato l’ancora improvvisamente nella tarda notte di venerdì, appena prima del ponte sospeso. Da domenica mattina lo stato di navigazione della nave è «ancorato», riporta Zerohedge.

L’incidente avviene quasi due settimane dopo che una nave portacontainer ha perso potenza e ha fatto crollare il ponte Francis Scott Key lungo 1,6 miglia a Baltimora, nel Maryland, paralizzando il porto di Baltimora.

Alcuni hanno parlato del disastro come il possibile effetto di un attacco cibernetico. Altri di una sorta di «evento cigno nero» in grado di traumatizzare i mercati, la politica e l’intera popolazione.

Iscriviti alla Newslettera di Renovatio 21

Immagine di Michael LoCascio via Wikimedia pubblicata su licenza Creative Commons Attribution-Share Alike 3.0 Unported

-

Pensiero2 settimane fa

Pensiero2 settimane faLa giovenca rossa dell’anticristo è arrivata a Gerusalemme

-

Cervello1 settimana fa

Cervello1 settimana fa«La proteina spike è un’arma biologica contro il cervello». Il COVID come guerra alla mente umana, riprogrammata in «modalità zombie»

-

Salute2 settimane fa

Salute2 settimane faI malori della 15ª settimana 2024

-

Vaccini2 settimane fa

Vaccini2 settimane faVaccini contro l’influenza aviaria «pronti per la produzione di massa». Un altro virus fuggito da un laboratorio Gain of Function?

-

Salute6 giorni fa

Salute6 giorni faI malori della 16ª settimana 2024

-

Pensiero7 giorni fa

Pensiero7 giorni faForeign Fighter USA dal fronte ucraino trovato armato in Piazza San Pietro. Perché?

-

Animali2 settimane fa

Animali2 settimane fa«Cicala-geddon»: in arrivo trilioni di cicale zombie ipersessuali e forse «trans» infettate da funghi-malattie veneree

-

Spirito2 settimane fa

Spirito2 settimane faSinodo 2024, grandi manovre in favore dell’ordinazione delle donne