Guerra cibernetica

Hacker russi attaccano i Paesi Baltici e la Polonia

Un insieme di gruppi hacker russi ha attaccato ciberneticamente Lituania, Estonia, Lettonia e Polonia accusate di essere «complici del regime di Kiev».

Complessivamente, 16 gruppi di hacker provenienti da diversi paesi, tra cui Russia, Ucraina e altri, hanno partecipato all’attacco. Durante l’operazione, sono state prese di mira 127 diverse strutture situate nei Paesi Baltici e in Polonia, tra cui istituti bancari, organizzazioni governative, perfino, a quanto sembra, il sistema dei parchimetri.

Secondo quanto riportato il sito web del Ministero degli Affari Interni della Lettonia sarebbe stato violato, e sono state divulgate informazioni relative alla corrispondenza del dipartimento, ai dipendenti, alla polizia e ai documenti finanziari. I deputati baltici avrebbero ricevuto una mailing list SMS che parlava di denazificazione.

È stato pubblicato un manifesto sulle strutture compromesse con la dichiarazione: «la guerra terminerà solamente quando sarà sradicato l’ultimo individuo affiliato ai nazisti».

«Il nostro gruppo dichiara l’unione in un unico attacco contro i complici del regime di Kiev! Vendichiamo Pskov, la Crimea e il Donbass! Per tutti gli innocenti uccisi dai nazisti, e soprattutto per i bambini! La guerra finisce solo quando l’ultimo nazista viene distrutto! Esercito russo, avanti! Crediamo nella nostra vittoria! Per la libertà dell’Ucraina dal nazismo!»

BEREGINI

FROM pic.twitter.com/tdshZIflif

— Gabrielle Tigerman 🏴☠️💋 (@g_tigerman_113) September 5, 2023

Il 4 settembre, un gruppo di 16 gruppi di hacker ha annunciato l’hacking di infrastrutture come parte di un’operazione su larga scala contro i «complici degli attacchi ucraini» alla Russia. Successivamente, sul canale Telegram di Beregini, sono apparse informazioni secondo cui 30 gruppi si erano uniti all’attacco.

All’attacco avrebbero partecipato i gruppi Beregini, RaHDIt, Killnet, Zarya, Joker DPR, Wagner, XakNet Team, NoName057(16), Black Wolfs, BEAR.IT.ARMY, Voskhod, People’s CyberArmy, Patriot Black Matrix, DEADFOUD, Xecatsha, BEARSPAW.

Il leader del gruppo Joker DNR, intervistato dalla testata russa Izvestia, ha affermato che durante il massiccio attacco informatico del 4 settembre contro siti polacchi e baltici, gli hacker filo-russi hanno avuto accesso a tutte le strutture necessarie per gli attacchi.

«Come ogni sistema statale, è ben protetto dagli attacchi hacker, soprattutto da quelli occidentali. Ma, come si suol dire, non ci sono ostacoli per i patrioti russi. Noi hacker abbiamo lavorato nei luoghi più vulnerabili e abbiamo avuto accesso a tutte le strutture», ha affermato.

Rispondendo alla domanda sul perché fosse necessario hackerare i parchimetri, ha detto che paralizzando l’infrastruttura dei trasporti, gli hacker volevano mostrare «agli abitanti dei prosperi stati europei che il loro cosiddetto benessere è immaginario».

«I miei hacker riusciranno ad individuare assolutamente tutte le vulnerabilità. Non ci dimenticherete mai, la vittoria sarà nostra», ha dichiarato in conclusione il leader hacker.

Izvestia aveva parlato anche con altri membri di collettivi coinvolti come Zarya e Killnet.

Il portavoce di Zarya ha dichiarato che gli Stati baltici sono diventati l’obiettivo di un attacco informatico a causa del suo coinvolgimento negli attacchi ucraini alle strutture russe, aggiungendo che l’hacking del Ministero degli Affari Interni è «solo una piccola parte che è diventata pubblica come avvertimento».

Il portavoce di KillNet ha osservato che gli hacker russi si sono sempre sostenuti a vicenda, ma oggi è il momento di unirsi e «aprire una nuova pagina nella nostra grande storia».

Come riportato da Renovatio 21, a giungo alcuni gruppi hacker, tra cui Killnet, avevano promesso un attacco cibernetico che avrebbe preso di mira il sistema bancario europeo.

Pro-Russian hacktivist group KillNet, Anonymous Sudan, and REvil announced their plans to take down the entire European banking system within the next 48 hours.

"This is not a DDoS attack, the games are over. No money, no weapons, no Kiev regime — this is the formula for the… pic.twitter.com/to5RhxDif6

— Ian Miles Cheong (@stillgray) June 14, 2023

«Molte banche europee saranno bersagliate e colpite senza pietà» diceva il video-avvertimento. «Questo non è un attacco DDoS. I giochi sono finiti. Facciamo appello a tutti i gruppi attivi perché si coinvolgano in attività distruttive contro il sistema bancario europeo. Niente danaro, niente armi, niente regime di Kiev. Questa è la formula per la morte del nazismo e funzionerà» dichiarava il personaggio mascherato del gruppo KillNet.

Come riportato da Renovatio 21, anche un gruppo di hacker cinesi chiamato Volt Typhoon settimane prima avrebbe attaccato infrastrutture elettroniche delle forze armate americane nel Pacifico, in un’operazione dove forse l’obiettivo finale era prendere le misure per Taiwan.

Cina

La Cina si prepara alla guerra dell’informazione creando un nuovo ramo della Difesa

Il presidente cinese Xi Jinping ha presentato la nuova bandiera unitaria alla Forza di supporto informativo dell’Esercito Popolare di Liberazione (EPL) il 19 aprile.

Xi ha affermato che l’istituzione della forza di supporto informativo è una decisione importante presa dal Comitato Centrale del Partito Comunista Cinese (PCC) e dalla Commissione Militare Centrale (CMC), alla luce della necessità generale della Cina di costruire un forte esercito.

Xi ha sottolineato che la Forza di supporto informativo è un nuovo ramo strategico dell’esercito e un pilastro chiave nel coordinamento della costruzione e dell’applicazione del sistema informativo di rete, svolgendo un ruolo cruciale nel promuovere lo sviluppo di alta qualità e la competitività dell’esercito cinese nella guerra moderna.

Sostieni Renovatio 21

Il presidente cinese ha ordinato alle forze armate di obbedire risolutamente al comando del Partito e di assicurarsi che rimanessero assolutamente leali, pure e affidabili.

«È necessario sostenere vigorosamente le operazioni, persistere nel dominio dell’informazione e nella vittoria congiunta, sbloccare i collegamenti informativi, integrare le risorse informative, rafforzare la protezione delle informazioni, integrarsi profondamente nel sistema operativo congiunto dell’intero esercito, implementare in modo accurato ed efficiente il supporto informativo e servire e sostenere le lotte militari in tutte le direzioni e in tutti i campi», ha affermato il presidente lo Xi.

«È necessario accelerare l’innovazione e lo sviluppo, aderire alla trazione fondamentale delle esigenze operative, rafforzare il coordinamento del sistema, promuovere la costruzione e la condivisione congiunta, rafforzare l’innovazione scientifica e tecnologica, costruire un sistema informativo di rete che soddisfi i requisiti della guerra moderna e abbia le caratteristiche del nostro esercito e promuovere l’accelerazione della capacità di combattimento del sistema con alta qualità».

Nell’annuncio ufficiale, l’EPL ha annunciato che ora ci sono «quattro servizi, vale a dire l’Esercito, la Marina, l’Aeronautica Militare e la Forza Missilistica, e quattro armi, tra cui la Forza Aerospaziale, la Forza Ciberspaziale, la Forza di Supporto alle Informazioni e la Forza Forza di supporto logistico congiunto».

«Istituire la Forza di supporto informativo attraverso la ristrutturazione è una decisione importante presa dal Comitato Centrale del PCC e dalla Commissione Militare Centrale» scrive il comunicato. «Ciò ha un significato profondo e di vasta portata per la modernizzazione della difesa nazionale e delle forze armate e per l’effettivo adempimento delle missioni e dei compiti dell’esercito popolare nella nuova era. La Forza di supporto informativo è un nuovissimo braccio strategico del PLA»

Secondo il sito dell’aviazione americana Air University, si tratta di una riforma significativa, e la più grande dal ciclo di riforme del 2015-2016 che istituì innanzitutto la Forza di supporto strategico. «È importante notare che l’EPL aderisce a un ordine di protocollo abbastanza rigido negli annunci formali, quindi sembra che le Forze Aerospaziali (ASF), che comanda le forze spaziali dell’EPL, sia ora la forza con maggiore anzianità».

«Le Forze Aerospaziali era in passato il Dipartimento aerospaziale della Forza di supporto strategico. Il prossimo in ordine sarebbe le Forze Ciberspazial, che in precedenza era il Dipartimento dei sistemi di rete».

La neonata Forza di supporto informativo «sembra essere la base per le comunicazioni dell’informazione, responsabile delle reti di comunicazione e della difesa della rete dell’EPL (…)che tutte queste forze saranno organizzazioni di grado vice leader del comando del teatro, che è solo un gradino sotto i quattro servizi e i cinque comandi di teatro».

Rafforzando ulteriormente l’importanza della nuova forza, il Ministero della Difesa Nazionale ha sottolineato: «Secondo la decisione della Commissione Militare Centrale, la nuova forza di supporto informativo sarà comandata direttamente dalla Commissione Militare Centrale».

Aiuta Renovatio 21

«I cinesi vedono il “dominio dell’informazione” come un dominio di guerra a sé stante; uguale ai domini fisici di Aria, Terra, Mare e Spazio» continua nella sua analisi il sito militare americano. «In effetti, l’EPL del PCC parla di condurre operazioni in questi domini fisici per supportare le operazioni nel dominio dell’informazione».

«In termini militari, il dominio dell’informazione sarebbe il dominio “supportato”, vale a dire, il fulcro degli sforzi. Questo è diverso dalla visione tipica degli Stati Uniti e dei nostri alleati nel mondo. Il fatto che Xi Jinping abbia partecipato personalmente alla cerimonia e abbia consegnato la nuova bandiera ufficiale delle Forze informative sottolinea quanto sia importante il dominio dell’informazione per lui, per il PCC e per il suo Esercito Popolare di Liberazione».

Non perdendo l’occasione di enfatizzare il ruolo guida del PCC, durante la cerimonia è stato inoltre osservato: «dobbiamo ascoltare risolutamente il comando del Partito, attuare pienamente i principi fondamentali e i sistemi di leadership assoluta del Partito sull’esercito, rafforzare globalmente la costruzione del Partito nell’esercito, rafforzare ideali e convinzioni, applicare rigorosamente la disciplina e le regole, promuovere buoni stili di lavoro e garantire l’assoluta lealtà, purezza e affidabilità dei militari».

Per quanto riguarda la leadership della nuova organizzazione. La cerimonia ha annunciato che il tenente generale Bi Yi sarà il nuovo comandante delle Forza informativa. Il tenente generale Bi era in precedenza il vice comandante delle SSF. Il Generale Li Wei è stato nominato Commissario Politico (PC), era stato il PC della Forza di Supporto Strategico dell’Esercito Popolare di Liberazione. Da notare che si vociferava che l’ex generale della Forza di supporto strategico Ju Qiansheng fosse indagato per corruzione ed era assente alla cerimonia della nuova Forza.

Iscriviti alla Newslettera di Renovatio 21

Immagine screenshot da YouTube; modificata

Guerra cibernetica

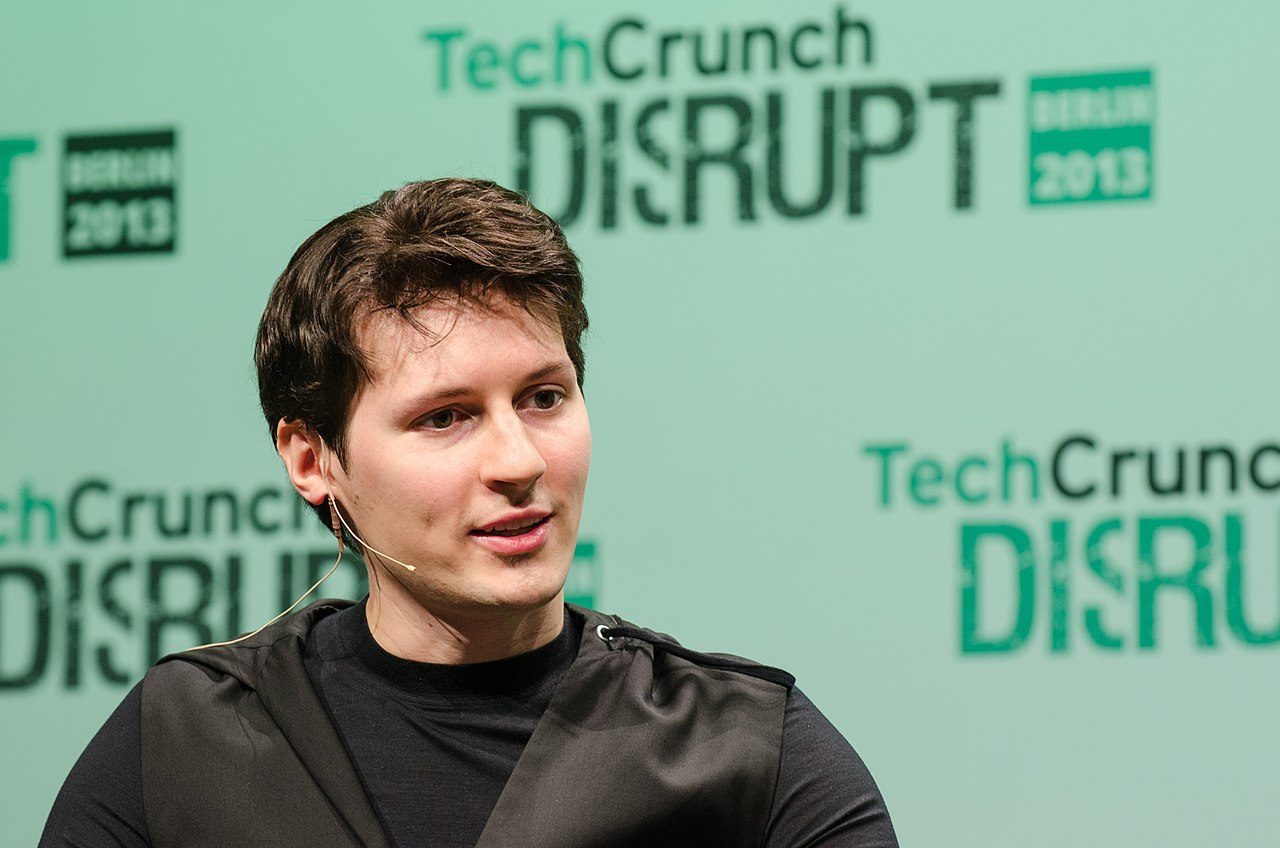

Il governo USA voleva una backdoor per Telegram

Ep. 94 The social media app Telegram has over 900 million users around the world. Its founder Pavel Durov sat down with us at his offices in Dubai for his first on-camera interview in almost a decade. pic.twitter.com/NEb3KzWOg8

— Tucker Carlson (@TuckerCarlson) April 16, 2024

Sostieni Renovatio 21

Aiuta Renovatio 21

Iscriviti alla Newslettera di Renovatio 21

Guerra cibernetica

Un’altra nave portacontainer «ha perso potenza» vicino al ponte di Nuova York?

Secondo quanto riferito, un’enorme nave portacontainer avrebbe perso energia nella baia superiore di Nuova York, poco prima del ponte Verrazzano-Narrows che collega i quartieri di Staten Island e Brooklyn. Lo riporta il sito Zerohedge.

Qualora la notizia fosse verificata, si tratterebbe di una replica pressoché esatta di quanto accaduto con il portacontainer Dali scontratosi con il ponte Key a Baltimora – un impatto che ha comportato la distruzione del ponte stesso, con immense implicazioni logistiche ed economiche per l’intera regione.

Secondo il capitano John Konrad, amministratore delegato di gCaptain, il capitano di un rimorchiatore di New York lo avrebbe informato che la nave portacontainer APL QINGDAO di 354 metri «ha perso potenza durante il transito nel porto di New York».

BREAKING: A NY tugboat captain has reported to @gCaptain “container ship APL QINGDAO lost power while transiting New York harbor. They had 3 escort tugs but 3 more were needed to bring her under control. They regained power & were brought to anchor near the verrazano bridge” pic.twitter.com/Z2IP04xmLs

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

«Avevano 3 rimorchiatori di scorta, ma ne sono serviti altri 3 per tenerla sotto controllo. Hanno ripreso il potere e sono stati portati all’ancora vicino al ponte di Verrazano», ha detto a Konrad il capitano del rimorchiatore.

Il Konrad ha affermato che la nave è registrata a Malta ed è di proprietà e gestita da un’importante compagnia di navigazione francese.

The ship is registered in Malta and is owned and operated by the large French shipping company @cmacgm pic.twitter.com/susotOdB2i

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

NOTE: we are still waiting for confirmation on the incident

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

Il Konrad tuttavia sostiene di non avere ancora certezza dell’accaduto: «stiamo ancora aspettando conferma sull’accaduto».

La notizia ha comunque trovato spazio nei notiziari della TV americani. Secondo la CBS la nave avrebbe perso la propulsione ma non l’energia.

Aggiungendo validità al rapporto di Konrad, i dati di tracciamento AIS della nave mostrano che ha gettato l’ancora improvvisamente nella tarda notte di venerdì, appena prima del ponte sospeso. Da domenica mattina lo stato di navigazione della nave è «ancorato», riporta Zerohedge.

L’incidente avviene quasi due settimane dopo che una nave portacontainer ha perso potenza e ha fatto crollare il ponte Francis Scott Key lungo 1,6 miglia a Baltimora, nel Maryland, paralizzando il porto di Baltimora.

Alcuni hanno parlato del disastro come il possibile effetto di un attacco cibernetico. Altri di una sorta di «evento cigno nero» in grado di traumatizzare i mercati, la politica e l’intera popolazione.

Iscriviti alla Newslettera di Renovatio 21

Immagine di Michael LoCascio via Wikimedia pubblicata su licenza Creative Commons Attribution-Share Alike 3.0 Unported

-

Cina2 settimane fa

Cina2 settimane faCina, nel 2024 calano i profitti per il settore delle terre rare

-

Bioetica2 settimane fa

Bioetica2 settimane faMedico argentino incarcerato per essersi rifiutato di praticare un aborto

-

Pensiero2 settimane fa

Pensiero2 settimane faVi augurano buona festa del lavoro, ma ve lo vogliono togliere. Ed eliminare voi e la vostra discendenza

-

Salute1 settimana fa

Salute1 settimana faI malori della 18ª settimana 2024

-

Spirito1 settimana fa

Spirito1 settimana faStati Uniti, un disegno di legge dichiara antisemita il Nuovo Testamento

-

Reazioni avverse1 settimana fa

Reazioni avverse1 settimana faPsicosi dopo il vaccino COVID: le rivelazioni di una revisione sistematica degli studi

-

Cancro7 giorni fa

Cancro7 giorni faFinestra di Overton mRNA e turbocancro: il pubblico è pronto per la verità sui vaccini COVID?

-

Immigrazione2 settimane fa

Immigrazione2 settimane faOgni giorno spariscono dai centri di accoglienza 50 bambini