Guerra cibernetica

Il green pass dei parlamentari e gli hacker della Regione Lazio

Quanti parlamentari si sono vaccinati? Una domanda che ogni italiano si sarà posto almeno una volta.

Noi però abbiamo una domanda ancora più balzana che ci vaga per la testa: la questione è collegabile al recente caso di hackeraggio negli archivi sanitari del Lazio?

Partiamo da quanto sostenuto Paolo Mieli durante la trasmissione In Onda su La7 del 9 agosto parlando coi giornalisti Parenzo, De Gregorio e Cuzzocrea:

«Ci sono delle cose che non sappiamo e questo va detto con onestà. Un’altra cosa che dobbiamo dire è che i nostri consessi privati – e io conosco anche i vostri – sono consessi molto più dubbiosi del vostro atteggiamento pubblico. Cioè noi pubblicamente ci mostriamo come paladini della verità, ma quando andiamo a cena con degli amici, sentiamo dei dubbi e delle obiezioni».

Le persone nelle stanze dei bottoni – diceva Mieli – hanno dubbi sui vaccini, anche se in pubblico sostengono il contrario. E va da sé che chi ha dubbi sui vaccini, tendenzialmente, non si vaccina.

Paolo Mieli: «dobbiamo dire è che i nostri consessi privati – e io conosco anche i vostri – sono consessi molto più dubbiosi del vostro atteggiamento pubblico. Cioè noi pubblicamente ci mostriamo come paladini della verità, ma quando andiamo a cena con degli amici, sentiamo dei dubbi e delle obiezioni»

Ci sono stati casi eclatanti a conferma di quanto sosteneva Mieli. Ad esempio il Ministro Speranza (il Ministro della Salute!) al 15 giugno 2021 non era ancora vaccinato. Lo Speranza si sarebbe poi vaccinato dal medico di famiglia il giorno successivo (non è una cosa comune) in fretta e furia onde sedare la polemica che andava crescendo. Attaccato per questo motivo anche da virostar come Bassetti, il ministro della Salute rigorista era volato alla siringa il giorno dopo che Massimo Giannini in un’intervista su La Stampa gli aveva rifilato (e pubblicato) l’imbarazzante domanda a bruciapelo: «Lei è vaccinato?».

Indicativo anche il caso di Maria Stella Gelmini che il 4 luglio affermava «È un errore drammatico che va scongiurato: se necessario andando a trovare a casa queste persone». Ma anche lei si era vaccinata con comodo al 7 giugno (prima dose?). Al momento della dichiarazione aveva già fatto il richiamo?

Conta osservare che mentre gli stessi imponevano l’obbligo vaccinale tramite green pass, fino a pochi giorni prima ne sarebbero stati sprovvisti. Nel caso del Ministro Speranza, vaccinatosi il 16 di Giugno – a meno che non abbia scelto il vaccino Johnson che è monodose – alla data del 22 luglio mentre annunciava ai microfoni con Draghi l’obbligo green pass, avrebbe potuto essere ancora sprovvisto della seconda dose. Sarà un caso che pochi giorni dopo hanno corretto i requisiti per ottenere il green pass, abbonando il periodo che intercorre tra la prima dose e il richiamo?

Domande che di certo non depongono a favore della coerenza di coloro che, per usare l’espressione di Mieli, si propongono come «paladini della verità».

Quanti parlamentari sono stati o sono ancora in queste condizioni di «incoerenza» rispetto al green pass?

Non possiamo saperlo. Ma gli hacker che hanno messo le mani sui sistemi informatici della Regione Lazio forse sì. E qui l’episodio dell’hackeraggio potrebbe prendere una piega molto interessante.

In un contesto di segregazione vaccinale, poter accusare pubblicamente un politico di non essere vaccinato è un’arma politica non da poco

Di certo non depone a favore di questa domanda malfidente il fatto che in tre occasioni il Parlamento abbia respinto l’introduzione del green pass per i parlamentari, nonostante sarebbe stato un segnale indubbiamente distensivo verso il popolo italiano. La buonafede.

La prima volta l’ipotesi di green pass per i parlamentari è stata respinta dal Presidente della Camera Fico in data 21 luglio dopo che Confindustria aveva ventilato l’opportunità di introdurlo per i parlamentari. La motivazione addotta da Fico era deboluccia: «è impossibile chiedere ai parlamentari chi si è vaccinato e chi no» (La Repubblica, 21 luglio).

La seconda volta la possibilità di introdurre il green pass in Parlamento viene negata il 23 luglio – il giorno dopo l’annuncio di Draghi – niente meno che da Pierpaolo Sileri, vice-ministro della Salute. L’argomento di Sileri era già più cogente nel contesto: «Non ho dubbi che gli onorevoli dovrebbero essere tutti vaccinati, ma il Parlamento è un luogo di lavoro, come tale non ha obbligo di green pass. Non metterei obbligo vaccinale nelle aziende».

Ed eccoci alla terzo diniego. Dal 23 luglio di acqua sotto i ponti ne è passata e da settimane è stato esteso il green pass a molte categorie di lavoratori. I docenti a scuola lavorano e sono tenuti ad avere il green pass. Non solo, ma il Governo ha già preannunciato l’estensione del green pass ad altre categorie di lavoratori (ristoratori, camerieri, capitreno etc.).

Ora, sebbene l’argomento di Sileri sia ormai contraddetto dai criteri ufficiali dell’obbligo di green pass, in data 7 settembre il Governo ha nuovamente escluso di introdurre il green pass per i parlamentari. O meglio, sarà obbligatorio il green pass per frequentare il ristorante del Parlamento e per andare alla biblioteca. Lo hanno stabilito il collegio dei questori di Camera e Senato.

«È l’attacco informatico più violento e pericoloso mai subito dall’Italia. E non solo per le prenotazioni per il vaccino andate in tilt, ma perché dentro al sistema della Regione Lazio c’è un tesoro»

Il Corriere del 7 settembre riassume così:

«Entrambi si sono riuniti prima della pausa ferragostana e hanno approvato una delibera, in vigore dal 6 agosto. In sostanza, spiega il questore Gregorio Fontana, “siamo in linea con quanto succede fuori”. Ne consegue che l’obbligo della certificazione verde sarà previsto per entrare al ristorante, come detto, così come per la partecipazione a iniziative culturali: ad esempio, per tutti i convegni e le conferenze stampa che si svolgono all’interno di Camera e Senato. O ancora: se si vuole accedere alla sedi della biblioteca e dell’archivio storico. Infine, se si è convocati per svolgere un concorso all’interno dell’edificio».

E qui l’episodio dell’hackeraggio si fa molto interessante. Perché, visti i fatti, è intuibile che una buona parte dei parlamentari non sarebbe in regola col green pass obbligatorio. Perché darci la possibilità di scrivere un articolo come questo, se in Parlamento fossero ampiamente già vaccinati?

Ora, in un contesto di segregazione vaccinale, poter accusare pubblicamente un politico di non essere vaccinato è un’arma politica non da poco. Ad alcuni non farà piacere il parallelo, ma sarebbe stato come poter accusare un politico di avere un nonno ebreo quando erano in vigore le Leggi Razziali.

Prendiamo Carlo Calenda che ha tentato di screditare Virginia Raggi pochi giorni fa, quando emerse che Virginia Raggi non ha ancora programmato la vaccinazione perché risulta avere gli anticorpi alti.

Vista la retorica e il clima da caccia agli untori non vaccinati, rimane evidente che con questa accusa possono finire alla gogna pubblica sia personalità politiche favorevoli all’obbligo, sia personalità che cercano di non prendere posizione.

I casi più eclatanti sono stati Matteo Salvini e Giorgia Meloni, i quali – dopo avere temporeggiatao per mesi –hanno fatto sapere (o almeno fatto credere perché nessuno ha mai scansionato i loro QR code) di essersi vaccinati con la prima dose dopo pochi giorni dal discorso di Draghi del 22 luglio, quella della mancata vaccinazione come contagio e uccisione.

«La minaccia è molto seria. Perché in quel database ci sono tante persone qualunque, certo, ma anche l’intera classe dirigente che andando a fare l’iniezione contro il coronavirus ha fornito i propri dati sensibili. Dagli onorevoli ai ministri della Repubblica. Dai vertici delle forze armate e dei Servizi Segreti, ai grandi dirigenti delle aziende, pubbliche o private. Ci sono i vertici delle banche e della diplomazia»

Niente male per mantenere una linea di opposizione al green pass. Il lettore può pacificamente capire che avrebbero potuto vaccinarsi per legittimi motivi personali, senza darne pubblico annuncio.

Il fatto che Salvini e Meloni abbiano ritenuto opportuno, non tanto legittimamente vaccinarsi, quanto farlo sapere pubblicamente è indice che qualcosa dal 22 luglio è cambiato. Che cosa sia cambiato dal quel giorno è sotto gli occhi di tutti: è il nuovo schema di Draghi con cui la stampa opera i killeraggi politici: «L’appello a non vaccinarsi è un appello a morire, sostanzialmente: non ti vaccini, ti ammali e muori. Oppure, fai morire: non ti vaccini, contagi, lui o lei muore».

Se non ti vaccini, sei un nemico della Patria.

Visti gli antefatti, in data 1 agosto accade qualcosa di molto anomalo; specialmente considerando la concomitanza degli eventi.

Scrive Repubblica il 2 agosto:

«È l’attacco informatico più violento e pericoloso mai subito dall’Italia. E non solo per le prenotazioni per il vaccino andate in tilt, ma perché dentro al sistema della Regione Lazio c’è un tesoro. Ci sono i dati del 70 per cento degli abitanti di Roma e delle Province vicine. La loro anamnesi, la loro storia clinica, il loro stato di salute. Ma anche indirizzi, residenza, numeri di telefono, mail. Tutto».

«Ci sono i file sensibili di tutte le persone vaccinate nel Lazio, anche solo con una dose. Gli hacker sono arrivati fino a lì, alle porte di quello scrigno che custodisce i dettagli personali di questi cittadini. E ancora sono al lavoro, l’attacco è cominciato nella notte tra sabato e domenica, per provare a rubare quella cassaforte così preziosa».

L’Italia annuncia l’obbligo vaccinale e dopo una settimana si verifica un attacco terroristico informatico alla sanità che coinvolge «l’intera classe dirigente» nazionale.

«L’immagine, descritta dai tecnici, è quella di chi sta attaccato alla serranda e cerca una via per entrare. E la paura è che possano riuscirci. O che, nei giorni in cui hanno preparato l’assedio, siano riusciti a prendere qualcosa. La minaccia è molto seria. Perché in quel database ci sono tante persone qualunque, certo, ma anche l’intera classe dirigente che andando a fare l’iniezione contro il coronavirus ha fornito i propri dati sensibili. Dagli onorevoli ai ministri della Repubblica. Dai vertici delle forze armate e dei Servizi Segreti, ai grandi dirigenti delle aziende, pubbliche o private. Ci sono i vertici delle banche e della diplomazia». Il corsivo è nostro.

Basti pensare che a Roma si sono immunizzati anche i presidenti della Repubblica Sergio Mattarella (che si è vaccinato all’ospedale Spallanzani) e quello del Consiglio Mario Draghi, che l’iniezione anti-COVID l’ha fatta all’hub della stazione Termini. E ora anche i loro dati sensibili rischiano di finire nelle mani sbagliate».

Insomma, gli hacker potrebbero aver messo le mani sulla lista di quei potenziali potenti e abbienti «dubbiosi» di cui parlava Paolo Mieli.

Coloro che sono entrati nel CED della Regione Lazio, chissà, forse ne conoscono i nomi.

L’Italia annuncia l’obbligo vaccinale e dopo una settimana si verifica un attacco terroristico informatico alla sanità che coinvolge «l’intera classe dirigente» nazionale.

Curioso.

Gian Battista Airaghi

Guerra cibernetica

Il governo USA voleva una backdoor per Telegram

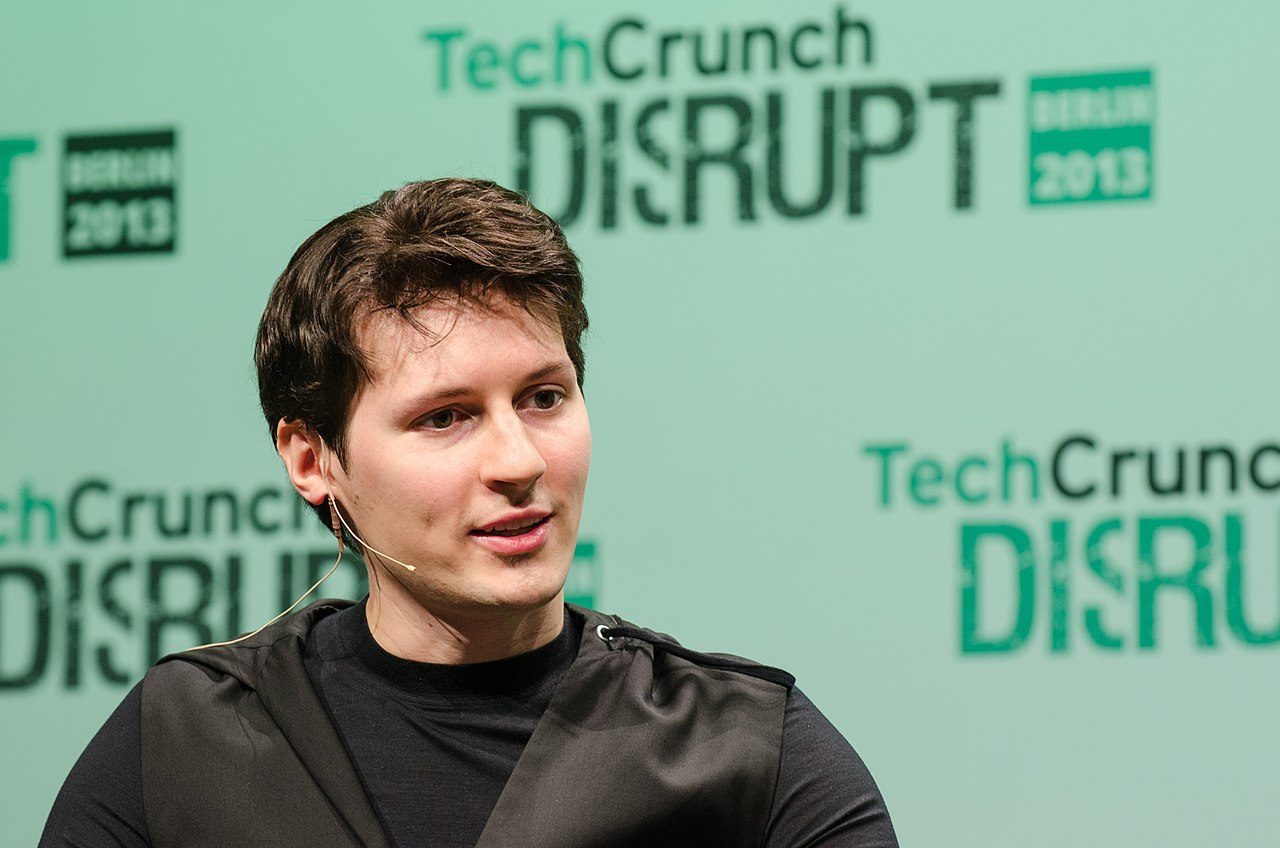

Il governo degli Stati Uniti voleva una backdoor su Telegram per poter potenzialmente spiare i suoi utenti, ha detto il fondatore della piattaforma di social media Pavel Durov in una rara intervista concessa a Dubai al giornalista americano Tucker Carlson.

Nella densa conversazione Durov ha raccontato che l’attenzione dell’FBI è stata una delle ragioni ha abbandonato l’idea di portare la società a San Francisco, nel cuore della Silicon Valley, aggiungendo anche l’esperienza di essere assalito da tre criminali in strada appena sceso dagli uffici di Twitter dove aveva incontrato il CEO Jack Dorsey.

Nato a San Pietroburgo, Durov aveva fondato VK, la risposta russa a Facebook, insieme al fratello matematico Nikolaj. I due hanno passato alcuni anni dell’infanzia in Italia, a Torino, dove già davano prova della loro prodezza: il Nikolaj si esibì pure alla TV nazionale – immaginiamo il programma di Mike Bongiorno – come bambino prodigio che sa risolvere un’equazione di terzo grado.

Dopo traversie con il governo russo, che voleva i dati degli utenti ucraini, i fratelli hanno venduto le loro quote e riparato all’estero, dove hanno successivamente sviluppato il servizio di messaggistica social Telegram, che si descrive come uno degli strumenti di comunicazione più sicuri e protetti.

Ep. 94 The social media app Telegram has over 900 million users around the world. Its founder Pavel Durov sat down with us at his offices in Dubai for his first on-camera interview in almost a decade. pic.twitter.com/NEb3KzWOg8

— Tucker Carlson (@TuckerCarlson) April 16, 2024

Sostieni Renovatio 21

Nell’intervista il Durov spiega che l’occhio vigile dell’FBI rendeva difficile la sua permanenza in America, ha detto, con tanto di visite nel suo appartamento dove faceva colazione e apparizioni in aeroporto appena sbarcava.

«Abbiamo ricevuto troppa attenzione da parte dell’FBI, delle agenzie di sicurezza, ovunque siamo arrivati», ha detto Durov a Carlson, descrivendo l’esperienza come «allarmante».

Secondo Durov, uno dei suoi dipendenti più importanti una volta gli disse che era stato avvicinato dal governo degli Stati Uniti. «C’è stato un tentativo segreto di assumere il mio ingegnere alle mie spalle da parte degli agenti della sicurezza informatica», ha detto l’uomo d’affari.

«Stavano cercando di convincerlo a utilizzare alcuni strumenti open source che avrebbe poi integrato nel codice di Telegram che, a mio avviso, sarebbero serviti da backdoor», ha detto Durov, confermando di credere al racconto del dipendente. «Non c’è motivo per cui il mio ingegnere inventi tali storie».

Durov ha continuato dicendo che anche lui ha «sperimentato personalmente pressioni simili» in America, dove le forze dell’ordine lo hanno avvicinato in più occasioni.

Il giovane imprenditore russo non concedeva un’intervista da dieci anni. Ha spiegato di perseguire, più che la ricchezza o il lusso, la libertà personale ed imprenditoriale, e ha raccontato di essere concentrato totalmente sul suo prodotto e sulla sua azienda, di cui è il solo proprietario e capo. Durov dice di aver rifiutato il danaro dei venture capitalist per mantenere la sua totale autonomia.

Interessante il racconto di quando, ospite dell’allora CEO Dorsey, che tutta Twitter poteva essere mantenuta con venti dipendenti invece che le centinaia che vi lavoravano senza sapere nemmeno bene cosa facessero. Il Dorsey rispose che se cominciasse a licenziare le persone il titolo di Twitter alla borsa Wall Street sarebbe caduto.

Come noto, anni dopo, Elon Musk si è comprato Twitter portandola via dal mercato azionario, e di lì a poco avrebbe licenziato l’80% della forza lavoro. Il servizio offerto dalla piattaforma, ora chiamata X, sembra migliorato: bassa latenza, alta definizione per i video, etc.

Aiuta Renovatio 21

Durov ha raccontato di ignorare la maggior parte delle ingiunzioni che arrivano agli uffici di Telegram da vari enti e governi, compreso il Congresso USA che aveva mandato, dopo i fati del 6 gennaio 2021, due distinte lettere: il Congresso democratico diceva di consegnare tutti i dati dei partecipanti della protesta, altrimenti Telegram sarebbe stata in violazione della Costituzione USA; una lettera del Congresso repubblicano diceva invece che se avrebbe consegnato quei dati sarebbe stato in violazione della Costituzione USA.

Il capo di Telegram sostiene, tuttavia, che la principale pressione arriva da Apple e Google, che possono bloccare del tutto le applicazioni sui telefonini di tutto il mondo.

Come riportato da Renovatio 21, tre settimane fa il tribunale nazionale spagnolo ha ordinato ai fornitori di servizi Internet di sospendere Telegram, in attesa di un’indagine sulle accuse di violazione del copyright. Qualche mese fa il segretario del Consiglio di sicurezza e difesa nazionale dell’Ucraina aveva dichiarato che Telegram è un servizio «pericoloso». L’app, insieme a TikTok è stata vietata per «terrorismo» in Somalia. Telegram è completamento bloccato in Cina e parzialmente in Iran.

Al tempo della pandemia la Germania aveva apertamente valutato la possibilità di chiudere Telegram, unico social che – di origine russa con server negli Emirati – pareva non censurare le opinioni degli utenti come invece facevano tutte le altre piattaforme. Nel 2022, il governo tedesco ha accusato Telegram di fornire una piattaforma per negazionisti del COVID-19 e «radicali di destra» e ha persino minacciato di bloccare l’app se la società dietro di essa non avesse collaborato con Berlino e fermato la diffusione dell’incitamento all’odio e dell’estremismo. Nel 2023 la Germania ha messo in galera un uomo per aver sostenuto la Russia su Telegram.

In Italia la questione Telegram era stata posta, su altre basi, all’inizio del lockdown 2020: gli editori italiani lamentarono che esistevano sull’app alcuni canali dove si potevano scaricare gratuitamente giornali e riviste – praticamente, un angolo di pirateria diffusa. La Federazione Italiana Editori Giornali (FIEG) chiese all’Autorità per le Garanzie nelle Comunicazioni (AGCOM) di «un provvedimento esemplare e urgente di sospensione di Telegram, sulla base di un’analisi dell’incremento della diffusione illecita di testate giornalistiche sulla piattaforma che, durante la pandemia, ha raggiunto livelli intollerabili per uno Stato di diritto».

Due settimane dopo, a fine aprile 2020, Telegram, con una mossa inedita, rispose ad una mail dei giudici italiani e disattivò i canali accusati. Come scrisse trionfalmente La Repubblica: «Il primo grande risultato nella lotta alla contraffazione dell’editoria arriva nella notte da Dubai alla casella di posta elettronica della procura di Bari: “Hello, thank you for your email”, esordiscono brevemente i manager della piattaforma di messaggistica, prima di dare l’annuncio: “Abbiamo appena bloccato tutti i canali che ci avete indicato, all the best”, firmato: “Telegram Dmca”».

Iscriviti alla Newslettera di Renovatio 21

Immagine di TechCrunch via Wikimedia pubblicata su licenza Creative Commons Attribution 2.0 Generic

Guerra cibernetica

Un’altra nave portacontainer «ha perso potenza» vicino al ponte di Nuova York?

«Avevano 3 rimorchiatori di scorta, ma ne sono serviti altri 3 per tenerla sotto controllo. Hanno ripreso il potere e sono stati portati all’ancora vicino al ponte di Verrazano», ha detto a Konrad il capitano del rimorchiatore. Il Konrad ha affermato che la nave è registrata a Malta ed è di proprietà e gestita da un’importante compagnia di navigazione francese.BREAKING: A NY tugboat captain has reported to @gCaptain “container ship APL QINGDAO lost power while transiting New York harbor. They had 3 escort tugs but 3 more were needed to bring her under control. They regained power & were brought to anchor near the verrazano bridge” pic.twitter.com/Z2IP04xmLs

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

The ship is registered in Malta and is owned and operated by the large French shipping company @cmacgm pic.twitter.com/susotOdB2i

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

Il Konrad tuttavia sostiene di non avere ancora certezza dell’accaduto: «stiamo ancora aspettando conferma sull’accaduto». La notizia ha comunque trovato spazio nei notiziari della TV americani. Secondo la CBS la nave avrebbe perso la propulsione ma non l’energia. Aggiungendo validità al rapporto di Konrad, i dati di tracciamento AIS della nave mostrano che ha gettato l’ancora improvvisamente nella tarda notte di venerdì, appena prima del ponte sospeso. Da domenica mattina lo stato di navigazione della nave è «ancorato», riporta Zerohedge. L’incidente avviene quasi due settimane dopo che una nave portacontainer ha perso potenza e ha fatto crollare il ponte Francis Scott Key lungo 1,6 miglia a Baltimora, nel Maryland, paralizzando il porto di Baltimora. Alcuni hanno parlato del disastro come il possibile effetto di un attacco cibernetico. Altri di una sorta di «evento cigno nero» in grado di traumatizzare i mercati, la politica e l’intera popolazione.NOTE: we are still waiting for confirmation on the incident

— John Ʌ Konrad V (@johnkonrad) April 7, 2024

Iscriviti alla Newslettera di Renovatio 21

Guerra cibernetica

Gli USA vietano l’antivirus Kaspersky

Washington sta progettando di vietare alle imprese e agli individui statunitensi di utilizzare il software creato dalla società di sicurezza informatica russa Kaspersky Lab, ha riferito martedì la CNN, citando funzionari governativi anonimi che hanno familiarità con la questione. La mossa è considerata “senza precedenti”, poiché misure di questo tipo non hanno mai preso di mira aziende private e cittadini. Lo riporta il sito governativo russo RT.

Il divieto globale è attualmente in fase di definizione e potrebbe essere imposto già questo mese, hanno riferito le fonti alla rete di notizie. Il nuovo regolamento utilizzerebbe «autorità relativamente nuove del Dipartimento del Commercio basate su ordini esecutivi» dei presidenti Joe Biden e Donald Trump per vietare a Kaspersky Lab di fornire determinati prodotti e servizi nel Paese, hanno aggiunto.

Secondo le fonti, l’ordine mira a mitigare i rischi presumibilmente posti dal software Kaspersky alle infrastrutture critiche degli Stati Uniti.

Sostieni Renovatio 21

Nell’ambito dei lavori preparatori per l’iniziativa, il Dipartimento del Commercio degli Stati Uniti ha preso una “determinazione iniziale” di vietare alcune transazioni tra la società di sicurezza informatica russa e i cittadini statunitensi, hanno aggiunto le fonti.

Non hanno tuttavia fornito dettagli sull’intera portata dell’ordine finale contro i prodotti Kaspersky, ma hanno affermato che si concentrerà sul software antivirus dell’azienda.

Nel 2022, la Federal Communications Commission ha inserito il fornitore di sicurezza Internet in un elenco di aziende ritenute una minaccia per la sicurezza nazionale degli Stati Uniti.

In seguito a tale sviluppo, Kaspersky ha affermato in un comunicato che la decisione è stata presa per «motivi politici» piuttosto che sulla base di «una valutazione completa dell’integrità dei prodotti e dei servizi di Kaspersky».

Nel 2017, le autorità di regolamentazione statunitensi hanno vietato l’uso del software Kaspersky da parte del governo federale. Allora, il Dipartimento per la Sicurezza Nazionale (DHS) ha citato i crescenti timori che l’azienda avesse legami con programmi di spionaggio sponsorizzati dallo stato come motivo principale del trasferimento.

Successivamente, la società ha intentato due azioni legali contro la decisione presa dall’amministrazione Trump, affermando che i divieti erano incostituzionali e che causavano danni ingiustificati a Kaspersky Lab, che nel 2020 ha fatturato circa 700 milioni di dollari dando lavoro a più di 4000 persone.

Nel 2018, il tribunale del Distretto di Columbia ha respinto entrambi i casi, confermando il divieto imposto da Washington.

Come riportato da Renovatio 21, lo scorso settembre Kaspersky aveva rivelato che il sistema operativo Linux esposto ad un malware per anni senza che nessuno se ne accorgesse.

I sospetti su Kaspersky – sistema che ha saputo sostituire interamente i concorrenti statunitensi Norton antivirus e McAfee – vengono lanciati da anni, con vari che ricordano che il fondatore Evgenij Kasperskij sarebbe stato uno studente dell’Istituto di Crittografia, Telecomunicazioni e Scienza informatica, un organismo storicamente sovvenzionato dal Ministero della Difesa e dal KGB.

Kasperskij ha affermato che alla sua azienda non è mai stato chiesto di manomettere il suo software per lo spionaggio e ha definito le accuse «paranoia da guerra fredda».

Aiuta Renovatio 21

Il Kasperskij è influente tra i politici e gli esperti di sicurezza, che spesse volte ha messo in guardia rispetto alla possibilità di una guerra informatica che prende di mira le infrastrutture critiche. È conosciuto per conferenze dove si sostiene l’idea un trattato internazionale sulla guerra informatica,che vieterebbe gli attacchi informatici sponsorizzati dal governo.

Dopo l’attacco Stuxnet – un’operazione israelo-americana per sabotare il programma nucleare iraniano trasformatasi in una vera «epidemia informatica», con il virus che fugge ed infatti i sistemi di mezzo mondo – il Kasperskij aveva affermato che Internet necessitava di maggiore regolamentazione e controllo. Un’idea era quella di rendere anonime alcune parti di Internet, mentre le aree più sicure richiedevano l’identificazione dell’utente.

Secondo quanto sostiene il fondatore del colosso di cybersecurity, l’anonimato avvantaggia soprattutto i criminali informatici e gli hacker. Ad esempio, dice, l’accesso alla rete di una centrale nucleare potrebbe richiedere un’identità verificata tramite un passaporto digitale.

«A mio parere il World Wide Web dovrebbe essere suddiviso in tre zone» sostiene. «Una “zona rossa” all’interno della quale si collocano le operazioni più importanti per le quali l’utilizzo di un Internet ID dovrebbe essere obbligatorio. Segue una “zona gialla” per cui si richiede un’autorizzazione inferiore: ad esempio la verifica della maggiore età nel caso di un negozio online che vende alcolici o altri articoli per adulti. Infine una “zona verde” dove non è previsto alcun tipo di autorizzazione, ad esempio su blog e social network, dove la chiave di tutto è la libertà di espressione».

Kasperskij è uno dei tanti «oligarchi» russi menzionati nel Countering America’s Adversaries Through Sanctions Act (CAATSA), un insieme di sanzioni contro Iran, Nord Corea e Federazione russa convertito in legge dal presidente Donald Trump nel 2017.[

Come riportato da Renovatio 21, la Federazione russa sta specularmente legiferando in modo da disaccoppiare sempre più nettamente il contesto informatico russo dall’uso del sistema operativo americano Windows, dirigendosi quindi verso Linux.

Iscriviti alla Newslettera di Renovatio 21

Immagine di Alexxsun via Wikimedia pubblicata su licenza Creative Commons Attribution-Share Alike 4.0 International.

-

Spirito2 settimane fa

Spirito2 settimane faPapa Francesco attacca i non vaccinati, vescovo svizzero reagisce

-

Pensiero6 giorni fa

Pensiero6 giorni faLa giovenca rossa dell’anticristo è arrivata a Gerusalemme

-

Occulto2 settimane fa

Occulto2 settimane faIl vescovo Strickland celebra una messa per contrastare l’attività satanica prevista durante l’eclissi solare

-

Controllo delle nascite2 settimane fa

Controllo delle nascite2 settimane faOMS e riduzione della popolazione, cadono le maschere

-

Civiltà2 settimane fa

Civiltà2 settimane faTutti contro lo spot con l’Eucarestia sostituita da una patatina. Ma il vero scandalo è il Concilio e la caduta della civiltà cristiana

-

Scuola1 settimana fa

Scuola1 settimana faDal ricatto del vaccino genico alla scuola digitalizzata: intervento di Elisabetta Frezza al convegno su Guareschi

-

Salute7 giorni fa

Salute7 giorni faI malori della 15ª settimana 2024

-

Cervello3 giorni fa

Cervello3 giorni fa«La proteina spike è un’arma biologica contro il cervello». Il COVID come guerra alla mente umana, riprogrammata in «modalità zombie»